|

||||

|

|

Глава 7Опасности, подстерегающие пользователя в Интернете Мошенничество в Интернете Фишинг и фарминг Некоторые правила поведения пользователя в Интернете В последнее время Интернет стал неотъемлемой частью нашей жизни. С его помощью мы получаем необходимую информацию, общаемся (для этого предназначена электронная почта, чаты, форумы), играем. В моду вошел поиск работы с помощью специальных поисковых сервисов, все более популярной становится удаленная работа, при которой деньги можно зарабатывать дома. В то же время Сеть привлекла внимание мошенников, желающих подзаработать на доверчивости людей. Кроме того, общение в Интернете стало приводить к утечке личной или конфиденциальной информации, о чем и будет рассказано в данной главе. 7.1. Мошенничество в ИнтернетеВ Интернете для мошенничества есть все: анонимность, позволяющая не видеть партнера при заключении договора, возможность скрыть контактную информацию и, главное, множество доверчивых и малоподготовленных пользователей. Еще не придуманы технические средства, которые могут определить, не с мошенником ли вы имеете дело. Исследователи, изучающие эволюцию распознавательных механизмов, предполагают, что мы учимся подозревать обман и становимся осторожными, только когда существует заметное расхождение между ожидаемым и происходящим. При физическом контакте обнаружить мошенника проще. В виртуальной среде инстинкты самозащиты и опыт становятся бесполезными, поэтому здесь необходима предельная осторожность.  В «Википедии» мошенничество определено как «преступление, заключающееся в завладении чужим имуществом или правом на него, а также в получении иных благ путем обмана, злоупотребления доверием и т. п.». По законодательству многих стран мошенничество является уголовно наказуемым деянием. Если вы встретили любое заманчивое предложение, будь то работа, покупка товара по заманчивой цене или получение услуг, позволяющих сэкономить, особенно когда письмо или сообщение исходит неизвестно от кого и непонятно, как к вам попало (в большинстве случаев это происходит якобы случайно), – помните, что бесплатный сыр бывает только в мышеловке. Большинство зафиксированных афер приходится на махинации при проведении электронных аукционов и невыполнение обязательств по доставке товаров, заказанных в Интернете. Есть также другие способы выманивания денег. В ход идут человеческие слабости: жадность, легковерие, жалость, стремление к легкой наживе, желание быть первым, выделиться и др. В виртуальном пространстве нашли свое применение все приемы, отточенные мошенниками на протяжении многих веков. Более того, у них здесь открылось второе дыхание. Примером тому являются «нигерийские» письма. «Нигерийские» письмаОсобое распространение этот способ выманивания денег получил в Нигерии еще до появления Интернета: сначала использовалась обычная почта, но именно Интернет позволил методу стать массовым. Суть его проста. От имени президента, жены бывшего диктатора, крупного чиновника, а иногда и простого работника банка приходит письмо (как правило, на английском языке) с предложением оказать помощь в снятии денег с банковского счета, получении наследства или переводе денег за границу.

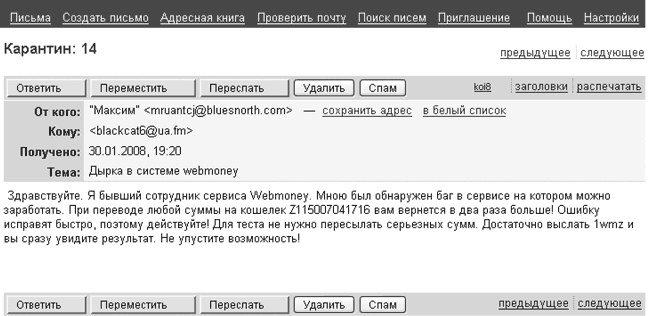

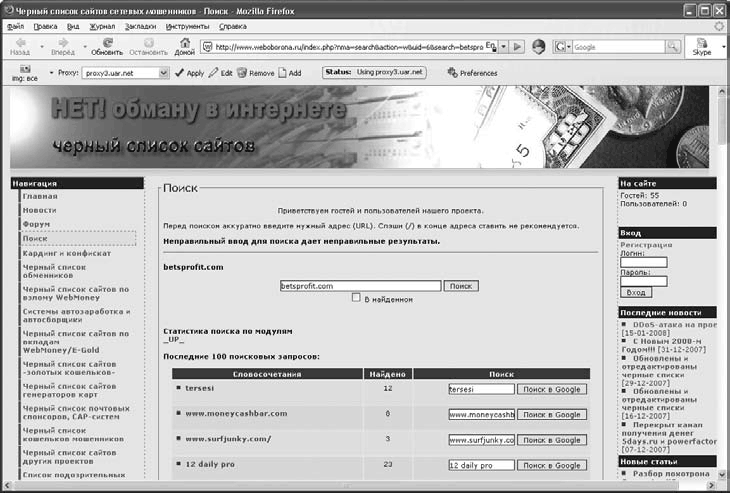

Ранее для рассылки таких писем использовалась обычная почта, теперь – электронная. Речь в них идет о суммах в несколько миллионов долларов, определенный процент которых в случае успеха предлагается жертве. Вся якобы проблема заключается в том, что противоположной стороне для осуществления операции требуется некоторая сумма денег, необходимая на подкуп чиновника, выплату процента и пр. Если жертва отвечает, ему высылают несколько документов с печатями. Причем часто на настоящих бланках и с настоящими печатями, так как в афере участвуют правительственные организации. Проверка может подтвердить легенду: у мошенников все отлично организовано, есть офис, факс и нужные люди. Если деньги высылаются, естественно, у противоположной стороны ситуация резко «ухудшается», и она запрашивает новую сумму на дополнительные расходы. Часто в ходе вымогательства мошенники используют психологическое давление, уверяя, что противоположная сторона, чтобы заплатить сборы, продала все имущество и заложила дом; могут быть указаны жесткие временные рамки, присутствовать намек на преследование и наличие других заинтересованных лиц. Стоит ли говорить, что денег жертва не увидит? В некоторых случаях ее приглашают полулегально (без визы) посетить страну, например, для тайной встречи с высокопоставленным чиновником. Там несчастного похищают или арестовывают за незаконное прибытие в страну и вымогают деньги за освобождение. В самых тяжелых случаях жертву убивают. О «нигерийских» письмах написано немало, и механизм мошенничества детально объяснен, однако массовость рассылки приводит к тому, что находятся новые жертвы, которые отдают преступникам большие суммы денег. По некоторым данным, в аферу ввязывается каждый сотый, получивший письмо. Известны случаи, когда доверчивые граждане не только выворачивали карманы, но и переводили крупные суммы со счетов фирмы, в которой работали. Основное поле деятельности мошенников – западная Европа и США. Там обнаруживается намного больше доверчивых граждан, жаждущих легких денег и имеющих небольшие собственные капиталы, чем, например, на постсоветском пространстве. Масштабы этого мошенничества оказались столь велики, что в сентябре 2002 года в Нью-Йорке состоялась международная конференция по афере 419 (номер соответствует статье законодательства Нигерии). Поток писем после этого уменьшился, однако «дети лейтенанта Шмидта» постоянно совершенствуются, разрабатывая все новые и новые методы. Вариантом «нигерийских» писем может быть сообщение от адвоката: якобы после смерти ее дальнего родственника, живущего за границей, осталось солидное наследство. Для перевода денег мошенники требуют сообщить информацию о банковском счете либо заплатить некоторую сумму накладных расходов. На адрес фирмы может прийти сообщение о том, что ее посчитали привлекательной для крупной инвестиции, необходимо оплатить небольшие накладные расходы или выслать полные реквизиты фирмы с печатями и бланками. Получивший письмо может «выиграть в лотерею», и его попросят заплатить соответствующие налоги. К письму прилагаются реквизиты доверия: фотография, например, выигранной машины, сертификаты, свидетельства о регистрации, комментарии воодушевленных участников и пр. Очень популярно мошенничество на интернет-аукционах: жертва получает сообщение о продаже несуществующего лота по привлекательной цене, оплачивает покупку и долго ждет товар либо получает не то, что заказывала. Хотя рисковать в этом случае мошенники не любят, ведь на крупных аукционах типа eBay (http://www.ebay.com/) к продавцу товара предъявляются особые требования, и, засветившись однажды, продать что-то в следующий раз будет тяжело. Используется следующая схема: ищется сторонний продавец, который под проценты будет торговать товаром. Жертва регистрирует свои персональные данные на аукционе и выставляет лот, используя присланные ему работодателем фотографии и описание товара. Все остальное берет на себя другая сторона. Жертва должна только ждать, когда поступят проценты от продажи. Стоит ли говорить, что, когда товар не дойдет покупателю, проблемы возникнут именно у доверчивого продавца? Может быть наоборот: жертве, продающей дорогую вещь, «случайно» высылается чек на сумму, превышающую стоимость вещи, продавец возвращает разницу, а при проверке в банке оказывается, что чек нельзя обналичить (чаще всего он поддельный). В последнее время стали популярными продажи прошивок сотовых телефонов, позволяющие говорить без ограничений, или генераторов кодов пополнения. Обманутые жертвы вряд ли побегут жаловаться в милицию, так как сама сделка не совсем законна. Есть решения проще. Жертве предлагается перечислить символическую сумму на счет благотворительной организации, несуществующей церкви, жертвам тайфуна, террора, борьбы со СПИДом и пр. Особенно массовыми такие письма становятся после появления в средствах массовой информации соответствующего сообщения (как это было с тайфуном в 2005 году). Хотя в этом случае выгоды не обещают, этим мошенничеством занимаются те же люди, которые рассылают «нигерийские» письма. Если вы не хотите быть обманутым, в первую очередь оценивайте гарантийные факторы, конкретные параметры организации, которые можно легко проверить (например, контактные данные – адрес и номер телефона) или соответствие закону (к примеру, гарантию). Если оценивать информацию только по внешним (виртуальным) признакам, можно легко стать жертвой обмана. Следует скептически относиться к сгенерированным сайтом маркетинговым элементам: • отзывы клиентов (которые выглядят одинаково восторженными) и идеальная гарантия, возмещающая все убытки по истечении любого строка и в любое время суток; • отчеты о размерах продаж, особенно если они выглядят нереально (например, указывается ежедневный объем продаж 5 тыс. единиц, а в наличии имеется всего 5); • удостоверения, выданные какой-то ассоциацией…; • статьи или фотографии из журналов (не поленитесь зайти на сайт издания и найти там оригинальный вариант: часто мошенники, взяв оригинал статьи, просто меняют название); • другая информация, которую трудно проверить. Мошенничество в системе денежных расчетов WebMoneyНе обошло Интернет явление финансовой пирамиды. Наиболее известной является «Золотой кошелек» («Волшебный кошелек», «Волшебный аккаунт», «Золотой аккаунт», «Двойной баланс»). Суть проста: пользователю приходит письмо (естественно, «случайно» или в виде спама), в нем по секрету сообщается о том, что в системе денежных расчетов WebMoney (http://www.webmoney.ru/) существуют особые кошельки, переслав на которые некую сумму через некоторое время можно получить вдвое больше. Владельцы указанных кошельков не имели подтвержденного аттестата, и никакого логического объяснения принципа удвоения капитала придумано не было, поэтому этот тип мошенничества стал затухать. Тогда был придуман миф, что небольшие суммы с таких кошельков действительно возвращают – якобы для дальнейшего привлечения клиентов. Этот миф распространяли сами держатели этих кошельков. Появились даже вирусы, запускающие сообщение о выигрыше двойного баланса при запуске программы, работающей с электронными деньгами, – Keeper. Еще один вариант – якобы найденная ошибка в платежной системе (рис. 7.1).  Рис. 7.1. Сообщение о якобы найденной ошибке в WebMoney Подобные «волшебные кошельки» существовали и для других платежных систем: e-gold (http://www.e-gold.com/), RUpay (http://www.rupay.com/) и др. Дошло до того, что в марте 2006 года система e-gold изменила политику: теперь счет пользователя, транзакции которого вызывают подозрения, может быть заблокирован. Разблокировать счет и вернуть деньги пользователь сможет, только раскрыв свою анонимность. Существовал и вариант прямого вымогательства, напоминающий «нигерийские» письма. Пользователю приходило письмо с просьбой переслать небольшую сумму денег. Мотивировалось это тем, что владелец указанного кошелька участвует в партнерской программе, но ему немного не хватает до суммы выплаты. В WebMoney существует соглашение: если некоторое время после открытия кошелек не используется, его закрывают. Это и указывалось в мотивации, мол, помогите сохранить кошелек, переслав на него символическую сумму, а позже вам ее возвратят. Часто мошенники просто прикрываются именем WebMoney – например, проект Eurowebmoney (WebMoney в Европе) (http://www.eurowebmoney.org/), обманувший немало людей. Кстати, сайт до сих пор существует, будьте осторожны. Вообще, вокруг электронных денежных систем крутится много подозрительных проектов, которые объявляют себя частью системы. Например, недавно от имени ПриватБанка рассылались письма с предложением ознакомиться с новым совместным проектом компании 2checkout.com и ПриватБанка. Оказалось, что это обман. Мошенники часто используют следующий прием: от имени администратора платежной системы высылается письмо о якобы возникших проблемах со счетом с просьбой выслать пароль для уточнения. Прежде чем высылать пароль, попробуйте зарегистрироваться в своей системе, и вы убедитесь, что все нормально, вас просто хотели обмануть. Правило здесь одно: прежде чем доверить кому-либо деньги, проверяйте всю доступную информацию. Если, например, сайт российского обменного пункта находится за границей либо на бесплатном сервисе, телефоны и другая контактная информация отсутствует или вызывает подозрение, если предложение пришло со спамом, в ICQ, если используется анонимный аттестат, а не аттестат с более высоким статусом, требующим подтверждения личности, лучше откажитесь от сделки. Попробуйте просто ввести имеющиеся данные в любом поисковом сервисе: если кто-то уже обжегся, он обязательно оставит сообщение на форуме. В Интернете начинают появляться специальные сервисы вроде http://www.weboborona.ru/ (рис. 7.2), на которых собирается информация по всем выявленным в Интернете видам мошенничества и подозрительным сайтам.  Рис. 7.2. Сайт weboborona.ru Если вы все-таки решили принять участие в подобной сделке, начните с небольших сумм: если потеряете, то немного. В любом случае оповестите о мошенниках службу поддержки системы электронных платежей. Как избежать обмана при приеме на работу в ИнтернетеИнтернет позволяет искать работу не отходя от компьютера и работать на дому. Оба этих случая не остались без внимания мошенников. Первый способ напоминает «нигерийские» письма. Объекту предлагается высокооплачиваемая работа или участие в прибыльном деле. Злоумышленники используют тонкие психологические приемы, торопя жертв к быстрому (то есть необдуманному) принятию решения: вакансия ограничена по времени, работу получит тот, кто первым ответит на письмо, и пр. Для убедительности могут называться некоторые реквизиты существующей организации, а потенциальный босс якобы работает в ее филиале, который расширяется. Далее кратко описывается характер будущей работы и очень подробно – материальные блага, которые получит устроившийся на работу. В конце письма присутствует предложение внести некоторую (часто действительно небольшую) сумму денег на накладные расходы по оформлению заявки, пересылке компакт-диска с тестовым заданием и пр. Даже если указанный диск придет, это не означает, что вас возьмут на работу (вы просто не пройдете тест). Фактически вам продадут обычный диск по цене, в несколько раз превышающей его себестоимость. Почему бы не переслать необходимые документы по электронной почте или не выложить на сайт? Злоумышленникам просто нужно, чтобы вы выслали деньги, в этом вся суть. Другим вариантом является ваша пересылка будущему работодателю копий документов, среди которых – отсканированная с двух сторон кредитная карточка. Такой вариант часто используется, если вас пытаются «устроить на работу за границей». Стоит ли говорить, что с указанной карточки вскоре будут сняты все деньги. Мошенников в Интернете немало, и часто даже опытному пользователю сложно отличить честный бизнес от обмана. Будьте особенно внимательны к следующим предложениям. • Письмо пришло в виде спама: здесь присутствует расчет на массовость, когда хоть одно письмо из тысячи найдет отклик. Вряд ли уважающая себя фирма будет использовать такой способ поиска сотрудников, она скорее обратится в кадровое агентство. • Обещают высокие доходы, но при этом ничего особенного делать не надо и ваша квалификация никого не интересует. • Сайт или адрес электронной почты находится на бесплатном хостинге: вряд ли у организации, готовой заплатить сотни или даже тысячи долларов за неквалифицированный труд, не нашлось денег на нормальный домен. • Не указаны контактные данные офиса, номера телефонов не принадлежат указанному городу и пр. • Сертификаты и гарантии, подтверждающие полномочия, невозможно рассмотреть, название организаций, выдавших их, непонятны или звучат слишком громко, цифры продаж выглядят нереально. • У вас просят некоторую сумму денег: настоящие работодатели не просят денег у соискателей. Если хоть один из этих пунктов актуален, значит, из вас пытаются вытянуть деньги, даже не пытаясь дать работу. Может случиться наоборот: вы сделаете работу, но денег за нее не получите. В этом случае мошенничество сложно распознать сначала, но, потратив время, а возможно, и деньги (на Интернет или необходимые инструменты), вы обнаружите, что вас обманули. В некоторых случаях помогут советы, приведенные выше, но не всегда. Например, мне как автору статей несколько раз приходили письма, в которых предлагалось написать книгу. Все в них было как положено: обращение по имени, знание реального положения дел (например, указывались авторы статей, печатающихся в том же издании), реквизиты в конце письма соответствовали реальности, но было несколько «но». Первое, что бросалось в глаза, – меня явно торопили с ответом, ссылаясь на то, что «свято место пусто не бывает». Получается, что конкретное задание, то есть тема книги, еще не определена, но место уже может быть занято. Хотя, если взглянуть на полки в книжных магазинах, всегда можно найти несколько книг на сходную тематику, написанных разными авторами.

Оказалось, что письмо было отправлено не с того электронного адреса, который указан в реквизитах. Обычно пользователь редко задумывается над этим, нажимает в почтовом клиенте кнопку Ответить и договаривается о работе. При этом мошенники могут использовать адреса, похожие на реальные. Например, адрес сайта http://www.piter.com/ принадлежит издательству «Питер», а если набрать в адресной строке http://www.piter.ru/, откроется сайт, посвященный Санкт-Петербургу. Есть и другие варианты: http://www.piter.net/, http://www.piter.org/ и т. д. Если имя длинное, то иногда проще заменить одну букву на похожую, например v на w, i на 1, y на i (britny.com – britni.com), убрать букву (b1gbank.com, bigbnk.com). Часто вместо имени указывается IP-адрес, ссылка кодируется и пр. Среднестатистический пользователь не будет вникать в эти подробности, которые к тому же не сразу бросаются в глаза, поэтому, подобрав свободный домен, можно использовать реквизиты настоящей организации и действовать от ее имени. В письме могут также попросить ответить на другой, отличный от указанного в поле От электронный адрес, мотивируя это, например, тем, что доступ к корпоративному почтовому ящику автор сообщения может получить только на работе. Будучи внимательным, можно легко раскусить мошенников. Первое – это определить реальные атрибуты организации, предлагающей работу. Делается это просто: откройте браузер, обратитесь к любому поисковому серверу, например http://www.google.com/, и в поле запроса введите параметры, например ИД Питер. Домены, принадлежащие организациям, как правило, обладают наибольшей релевантностью при запросе, поэтому в списке они выводятся первыми.

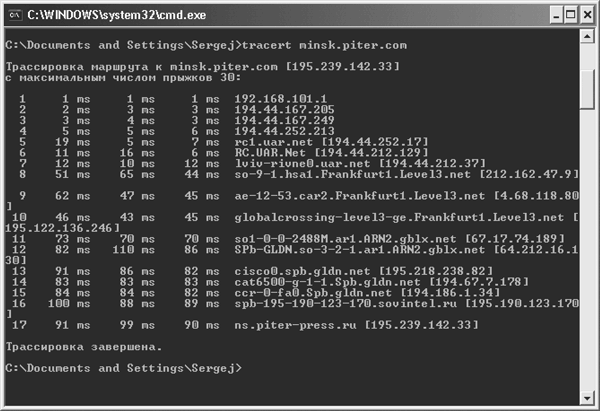

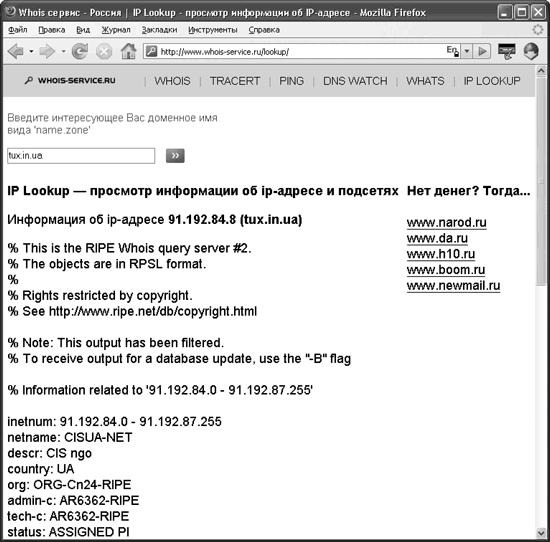

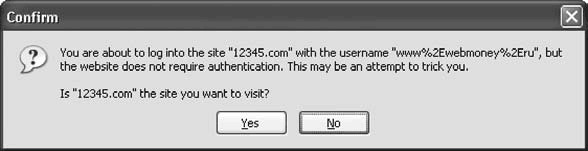

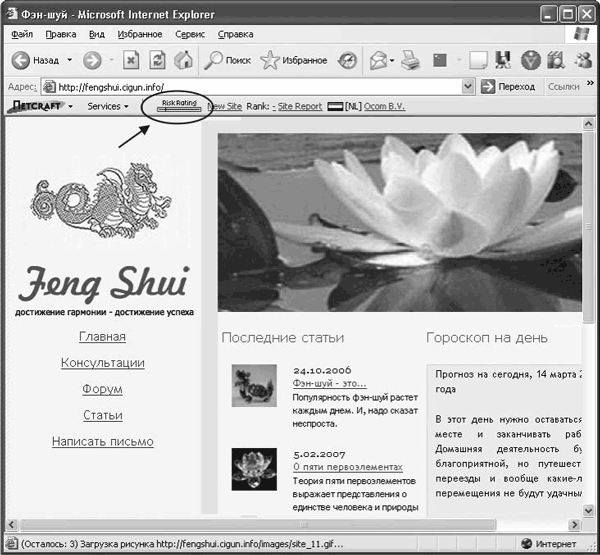

Если письмо отправлено с домена, действительно принадлежащего организации (в моем примере электронный адрес заканчивается на @piter.com), и с атрибутами все в порядке, то можно быть уверенным, что вас не обманывают. Можно попробовать вместе с атрибутами организации ввести фамилию написавшего человека. Крупные организации не ограничивают поиск кандидатур электронной почтой, а используют все возможности Интернета – сайты, форумы и пр., поэтому, если вам повезет, вы сможете найти контактную информацию и сверить ее с имеющейся. Теперь рассмотрим вариант, когда с вами связывается представитель организации, работающий в одном из ее филиалов, находящемся в другом городе или стране. Контактная информация в этом случае может отличаться. В этом случае можно написать напрямую в главный офис: пусть подтвердят статус человека, нанимающего вас на работу. Проверку можно также осуществить самому. В моем случае адрес заканчивался на @minsk.piter.com, значит, письмо пришло с поддомена minsk, верхним уровнем которого является piter.com, что может указывать на принадлежность ИД «Питер». Однако это простой случай – можно сказать, повезло. Для подтверждения догадки посмотрим, какую еще информацию можно извлечь из имеющихся данных. Для начала попробуем протрассировать маршрут к minsk.piter.com с помощью утилиты tracert, стандартно входящей в комплект Windows XP версии Professional. Выполните команду Пуск > Выполнить и в появившемся окне наберите cmd, а в окне терминала – tracert minsk.piter.com (рис. 7.3).  Рис. 7.3. Использование утилиты tracert Последним, 17-м узлом, через который прошел пакет, оказался ns.piter-press.ru. Домен piter-press.ru также принадлежит ИД «Питер», запись ns свидетельствует о том, что он принадлежит DNS-сервису, который преобразует имена в IP-адреса. Это еще не все возможные проверки. В поставке Windows XP есть утилита nslookup, но ее использование не дает нужной информации. В Интернете доступны whois-сервисы (от англ. who is who – кто есть кто), которые помогут получить нужную информацию. Найти их просто: наберите в любом поисковике запрос whois сервисы или whois service (если поисковик зарубежный). В списке выберите любую понравившуюся ссылку. Например, воспользуйтесь сервисом http://www.whois-service.ru/. Данный сайт предоставляет различные услуги, в числе которых IP Lookup (http://www.whois-service.ru/lookup), позволяющий получить информацию, какой организации принадлежит IP-адрес или подсеть, а также на какой хостинг-площадке размещается сайт. Введите доменное имя, и в ответе вы получите информацию об организации, на которую зарегистрирован этот домен (рис. 7.4).  Рис. 7.4. Онлайн-сервис whois Доступны и другие утилиты: • tracert – трассировка пути доступа к серверу, проверка времени прохождения данных до каждого из промежуточных узлов на пути к сайту; • whois и dnswatch – просмотр записей о домене на DNS-серверах, а также информации о серверах, поддерживающих работу зоны DNS и почты для домена; • ping – проверка доступности узла; • whatis – информация о веб-сервере, под управлением которого работает сайт, а также операционной системе, запущенной на сервере. Такие онлайн-сервисы могут пригодиться и тем, у кого в комплекте системы нет соответствующих утилит или они заблокированы администратором, что часто бывает, например, в интернет-кафе. Если вас пробует нанять на работу небольшая фирма или частное лицо, о котором трудно добыть информацию легальным путем, используйте метод упорного извлечения информации из предполагаемого работодателя: пишите ему письма и задавайте вопросы. Если он действительно заинтересован, то будет все терпеливо объяснять, понимая вашу ситуацию. Если на свои вопросы вы не получите вразумительного ответа, стоит поискать другой вариант. Часто бывает, что вас все устраивает, работу (сайт, рисунок, перевод, программу и пр.) вы сделали, а денег не получили. Выход из такой ситуации предложить сложно. Для начала необходимо сохранять все копии писем, в которых вы договаривались с работодателем. При выполнении работы следует побеспокоиться о том, чтобы затем доказать авторские права. В этом помогут черновики (нужный рисунок получается не сразу), вкладки с именами разработчиков в программе (такие недокументированные вставки называют «пасхальными яйцами»). Можно до отправки работы отослать самому себе заказное письмо с дискетой и не вскрывать его. В этом случае по почтовому штемпелю можно будет точно определить дату. Можно также «испортить» работу, написав в центре рисунка что-то вроде «для тестирования», ограничить работу программы по времени или отослать только четные страницы перевода, то есть сделать так, чтобы работодатель мог оценить уровень выполненной работы, но не воспользоваться ею в полном объеме. 7.2. Фишинг и фармингРассмотрим тип атак, который наиболее часто упоминается в современной прессе: фишинг и фарминг. Им уделяют большое внимание, так как результат такого мошенничества может привести к хищению номеров кредитных карточек, паролей, сведений о банковском счете и прочих важных данных. Суть мошенничестваТермин «фишинг» (phishing) созвучен английскому слову fishing – рыбалка, удить. Он произошел от слияния трех слов: password (пароль), harvesting (сбор), и fishing, то есть означает ловлю и сбор паролей. В фишинг-атаках широко используются методы социальной инженерии. Мошенники рассылают миллионы фишинг-сообщений в виде спама или ICQ-сообщений от имени популярных или вызывающих доверие веб-узлов – банков, компаний по выпуску кредитных карт, служб поддержки электронных денежных систем WebMoney, PayPal, аукциона eBay и др. Электронные сообщения, всплывающие окна и веб-узлы, на которые даны ссылки, выглядят официально, а дизайн сайтов полностью идентичен оригинальным, что позволяет мошенникам обманывать людей, заставляя их поверить, что письмо действительно получено от надежной организации. Существует также онлайновый фишинг, когда создается похожий на копируемый сайт в другом домене или с похожим адресом. Эти сайты поддельные, но ни о чем не подозревающие люди часто отвечают на требования мошенников предоставить номера кредитных карточек, пароли, сведения о банковском счете или другие личные данные. Делается это под предлогом разблокирования, подтверждения, обновления данных учетной записи, восстановления пароля, тестирования нового сервиса или новых возможностей (например, прямой перевод денег в другую систему) и других плановых мероприятий. Мало кто смотрит на адресную строку браузера. Для тех, кто обращает внимание на адреса посещаемых сайтов, развились методы маскировки URL, чтобы сделать их более похожими на оригинальные. Как это делается, было частично описано в разделе «Как избежать обмана при приеме на работу в Интернете» данной главы. Начав с бесплатных хостингов и адресов типа webmoney.mail.ru, мошенники совершенствовали свои технологии, используя адреса сайтов, записанных перед знаком @, то есть что-то типа http://www.webmoney.ru@12345.com/. По спецификации то, что записано перед знаком @, считается данными пользователя сайта, записанного после @. Это значит, что фактически обращение идет к сайту 12345.com. В последних версиях Internet Explorer такая адресация запрещена, а в Firefox она вызывает специальное предупреждение (рис. 7.5), однако несколько лет назад эта уловка работала.  Рис. 7.5. Сообщение в Firefox, выводимое при обращении к подозрительному адресу После регистрации, то есть ввода учетных данных и пароля, на таком сайте может появиться сообщение о том, что все в порядке, а чтобы обман не был замечен, вас могут перенаправить на настоящий сервис. Мошенники тем временем очищают вашу кредитную карточку или счет. Показательно, что многие пользователи (по некоторой информации – до 5 %) попадаются на уловки фишеров. Несмотря на то что в нашей стране такие письма еще не стали столь массовыми, как на Западе, на десяток писем счастья, рекламы и других видов спама приходится одно фишинг-письмо. Одно попадание на такую удочку может обойтись намного дороже, чем косвенный убыток от дополнительного трафика, вызванного спамом. Популярность электронных систем денежных расчетов увеличивается, и вместе с ней повышается активность фишеров. Уже существуют phishing kit – наборы утилит, позволяющие быстро создать фишинг-сайт. Поэтому в настоящее время ситуация с фишингом напоминает ту, которая была при написании вирусов несколько лет назад, в момент появления конструкторов вирусов. Количество поддельных сайтов быстро увеличивается. Незадачливый пользователь часто задается вопросом: «Откуда они узнали, что у меня есть счет в системе WebMoney (PayPal, eBay и др.)?» На самом деле никто ничего не узнавал, просто наверняка среди миллиона получателей окажется хотя бы несколько тысяч пользователей системы, работа которой имитируется. В середине 2006 года появилась еще одна разновидность фишига – вишинг (vishing). Его суть аналогична, но если в случае с фишингом пользователя направляют на подставной сайт, то в вишинге указывается телефонный номер, на который нужно позвонить. На указанном номере с помощью голосового меню пользователя вынуждают ввести конфиденциальную информацию. Учитывая возможности интернет-телефонии, владельцев такого номера найти не просто, так как звонок может быть перенаправлен в любую точку земного шара. Если фишинг – это насаживание наживки в надежде на улов, то фарминг – это скорее посев зерна, при котором не требуется полагаться на случай. Суть фарминга сводится к автоматическому перенаправлению пользователей на фальшивые сайты, когда они пытаются войти на официальный веб-сайт финансовой или коммерческой организации. В отличие от фишинга, этот метод используется практически без участия потенциальной жертвы. Обычными методами фарминг обнаружить невозможно, так как пользователь, как ему кажется, попадает именно туда, куда хотел. Этот вид мошенничества еще не получил широкого распространения, однако он встречается все чаще. Пользователи могут стать жертвой фарминга в силу уязвимостей браузеров, которые позволяют размещать в адресной строке фальшивые адреса сайтов, а также уязвимостей операционных систем и DNS-серверов. Именно уязвимости в серверах доменной службы имен злоумышленники используют чаще всего. Выглядит это следующим образом. Чтобы каждый раз не обращаться к службе DNS, компьютер хранит в локальном кэше записи о наиболее часто посещаемых ресурсах либо пользователь вручную заносит эти данные в файл hosts. На один из DNS-серверов злоумышленник проводит атаку, называемую отравлением DNS-кэша (DNS-poisoning). Чаще всего это сервер провайдера, так как крупные узлы защищены более надежно. Запись в файл hosts может быть добавлена также с помощью трояна или вируса. Пользователь набирает в строке веб-браузера имя ресурса, но кэш содержит неправильный адрес, на который направляется жертва. Внешне это выглядит безупречно, и обнаружить обман невозможно. Вариантом атаки может быть использование уязвимости сценариев на вебсайтах. При этом злоумышленник встраивает свой код, который перенаправляет пользователя на другой ресурс или крадет пароли. Однако из-за сложности реализации такой подход используется реже. Борьба с фишингом и фармингомПрежде всего важно понимать, что банки, системы денежных расчетов, почтовые и прочие сервисы и организации никогда не просят коды и пароли, которые они выдали клиентам. Банковские системы и технологии надежны, в них используется система резервирования важной информации, поэтому клиенты не должны верить утверждениям вроде «что-то пропало» или «необходимо что-то проверить». Любая информация о том, что у банка что-то случилось, может повредить его репутации, поэтому банк скроет проблему, а не будет рассказывать о ней. Проблема будет решаться тихо по мере обращения в службу поддержки. Кроме того, администратор любого сервиса имеет неограниченные права, поэтому, даже если система не показывает ваш пароль, в критической ситуации он сможет применить его без вашей помощи, а на ваш контактный адрес придет письмо с объяснением ситуации, хотя такой случай будет из ряда вон выходящим. Фишинг появился потому, что получение данных от клиента – более простой вариант, чем взлом защищенных банковских систем, поэтому не стоит попадаться на уловки мошенников. Прислушайтесь к следующим советам. • Получив письмо от банка, подумайте, действительно ли он может быть отправителем. • Никогда не отвечайте и игнорируйте сообщения по электронной почте или ICQ, запрашивающие личные данные и финансовую информацию, даже если они получены из, казалось бы, надежных источников. • При получении подозрительного сообщения электронной почты не открывайте вложения. Свяжитесь напрямую с человеком или организацией, указанными в поле От, или службой поддержки сервиса. • Никогда не открывайте ссылки, которые даются в сообщениях электронной почты, запрашивающих личные данные и финансовую информацию. Вводите в веб-браузере имя или адрес нужного веб-узла вручную. • Проверяйте URL любого сайта, который запрашивает идентификационную информацию. Убедитесь в том, что сеанс начался с правильного адреса веб-сайта, и к нему не добавлены лишние символы. • Используйте антивирус, брандмауэр, системы контроля целостности данных и другие системы защиты, о которых говорилось в предыдущих главах данной книги. Вовремя обновляйте программное обеспечение, установленное на компьютере. • Избегайте работы с интернет-банками на компьютерах, не находящихся под вашим контролем. Особенно небезопасны общественные интернет-кафе, не рекомендуется также пользоваться компьютерами друзей и знакомых. Всегда выходите из сервисов, использующих веб-интерфейс, с помощью предусмотренных средств. Как правило, для этого существует специальная кнопка, размещенная в правом верхнем углу страницы (Logout, Sign out или Выход). Так вы не позволите любому человеку, севшему за компьютер после вас, воспользоваться кэшем браузера для восстановления сеанса. Некоторые сайты имеют подписанные сертификаты, и достаточно нескольких секунд, чтобы определить, можно ли доверять открытому веб-сайту. Например, в Internet Explorer для просмотра такого сертификата в меню Файл нужно выбрать пункт Свойства. В окне свойств следует нажать кнопку Сертификаты и проверить, есть ли у веб-сайта действующий сертификат, выданный официальной организацией. В Firefox для этого следует выполнить команду Tools > Page Info (Инструменты > Информация о странице) и в появившемся окне перейти на вкладку Security (Безопасность). К сожалению, большинство российских ресурсов не используют такой сертификат. Если вы подозреваете, что сообщили пароль в ответ на фишинг-сообщение или ввели его на мошенническом веб-узле, как можно скорее смените его. Регулярно проверяйте банковские отчеты и отчеты по кредитным картам: часто мошенники не берут крупную сумму сразу, а вымогают деньги постепенно, рассчитывая на «долгое сотрудничество». В настоящее время не существует готового решения, позволяющего распознать фарминг и фишинг с помощью одной программы. Для защиты от фишинга разработчики наиболее распространенных интернет-браузеров договорились о применении одинаковых способов информирования пользователей о том, что они открыли подозрительный сайт, который может принадлежать мошенникам. Новые версии некоторых веб-браузеров обладают такой возможностью. Например, фишинг-фильтр корпорации Microsoft доступен в обозревателе Internet Explorer 7, предназначенном для системы Windows XP c установленным Service Pack 2 и для Windows Vista. Он сканирует и выявляет подозрительные веб-узлы, а также предоставляет своевременные обновления и отчеты о найденных фишинг-узлах. Если вы не включили функцию антифишинга во время установки Internet Explorer 7, это можно сделать в любой момент, для чего нужно выполнить команду Сервис > Антифишинг. Функция антифишинга распознает два типа веб-узлов: • веб-узлы, подозреваемые в фишинг-атаках: при переходе на такой узел функция антифишинга выдает предупреждение желтого цвета; • веб-узлы, на которых предпринимались фишинг-атаки: при попытке посетить такой узел функция антифишинга препятствует этому и выдает предупреждение красного цвета, после чего на данном веб-узле нельзя ввести никакие данные. Для пользователей обозревателя Internet Explorer версии 6 или более ранних доступна новая панель инструментов Windows Live (http://toolbar.live.com/), после установки которой требуется активизировать функцию OneCare Advisor. В дальнейшем эта функция будет работать подобно антифишингу в Internet Explorer 7. Чтобы все работало, требуется наличие Windows XP c установленным Service Pack 2. Если вы используете более раннюю версию операционной системы Windows или другую систему вроде Linux, советую воспользоваться встраиваемой панелью Netcraft Toolbar, разработаную организацией Anti-Phishing Working Group, которая занимается борьбой с фишингом (http://www.antiphishing.org/). Панель доступна в двух вариантах: для веб-браузеров Internet Explorer и Firefox. Чтобы установить ее, следует перейти по адресу http://toolbar.netcraft.com/install и в области Choose version нажать кнопку, соответствующую используемому веб-браузеру, – появится запрос на установку нового модуля. После перезапуска браузера в его окне появится новая панель. При переходе на сайт он будет проверяться, и индикатор Risk Rating будет отображать уровень риска сайта (рис. 7.6). Если цвет зеленый, то это означает, что сайт известен Netcraft и зарегистрирован давно (рядом с уровнем риска будет показан год регистрации и страна), его месторасположение соответствует регистрации, фальсификаций этого сайта или с этого диапазона адресов Интернета ранее замечено не было и сайт использует стандартный порт. Несоответствие хотя бы одного из этих параметров приведет к ухудшению рейтинга ресурса. Цвет панели будет меняться от желтого («внимание») до красного, указывающего на опасность.  Рис. 7.6. Показатель риска на панели Netcraft Toolbar Кстати, по адресу http://www.antiphishing.org/phishing_archive.html можно найти большое количество реальных примеров фишерских писем. Рассмотренная в главе 5 программа Kaspersky Internet Security обеспечивает защиту от фишинг-атак, отслеживая попытки открытия известных фишингсайтов и блокируя их. Список сайтов пополняется адресами, предоставляемыми Anti-Phishing Working Group, при обновлении сигнатур угроз. 7.3. Некоторые правила поведения пользователя в ИнтернетеПопулярность веб-форумов, онлайн-дневников (блогов) и различных средств общения вроде электронной почты, групп новостей, различных чатов сегодня велика. Кроме добропорядочных пользователей эти сервисы привлекают мошенников, желающих поживиться за чужой счет, а также спецслужбы всего мира, поэтому рекомендуется соблюдать некоторые правила поведения в Интернете. Обычно отношение пользователя к переписке в Интернете складывается из нескольких простых пунктов: «до меня нет никому дела», «ничего особенного у меня нет», «меня никто не знает», «сообщения читают только те, кому они предназначены». Это не так. В большинстве случаев сообщения передаются в Сети в открытом виде и могут быть прочитаны на любом этапе обработки. Существующие методы шифровки спасают не всегда, так как хакер может сделать так, что его компьютер будет транслировать сообщения между двумя компьютерами. Такой вид атаки называется man-in-middle (человек посередине). В этом случае поможет предварительное шифрование сообщений, о чем будет рассказано в гл. 11 (на диске). Анонимность в Интернете также относительна: любой пакет, передаваемый по Сети, однозначно идентифицируется по IP-адресу, который указывает на провайдера, а следовательно, и на пользователя. Поле с информацией об отправителе электронного сообщения также укажет на IP-адрес компьютера, с которого послано сообщение. Известны случаи, когда для запуска вируса или троянской программы в корпоративную сеть хакеры изучали склонности рядовых сотрудников: ведь начальников обычно «опекает» служба безопасности. Чтобы такой сотрудник ничего не заподозрил, для него, в зависимости от его хобби, создавались сайты, печатались диски или проводились рекламные кампании. Не следует забывать о методах социальной инженерии. Этот термин используется хакерами для обозначения несанкционированного доступа к информации путем, отличным от взлома программного обеспечения. Целью является обман пользователя и последующее получение паролей к системе или иной информации, которая поможет нарушить безопасность системы. Классическая схема включает звонки по телефону организации для выявления людей, владеющих необходимой информацией, и последующий звонок администратору: хакер в этом случае играет роль служащего, у которого возникла неотложная проблема. Может быть наоборот: хакер создает неполадку, требующую устранения, и информирует пользователя, что он является специалистом, который может ее исправить. Благодарный пользователь, не желающий лишний раз обращаться в службу поддержки, идет на контакт. Через некоторое время хакер устраняет поломку и делает свое дело. При этом у пользователя нет причин подозревать помощника в обмане, так как он сам обратился за советом. Известный хакер Кевин Митник добивался успехов именно благодаря способности убедить людей в том, что он – тот человек, за которого себя выдает, а не благодаря умению взламывать сложные системы. В конце 2004 года компания Apple подала в суд на блоггеров, которые рассказали о новых товарах до того, как о них было объявлено официально, и потребовала открыть источник утечки информации. Apple проиграла, а в 2006 году было вынесено решение суда о том, что блоггеры обладают такими же правами по неразглашению источников информации, как и журналисты. Это положительная сторона вопроса. С другой стороны, практически все разведки мира давно имеют подразделения, занимающиеся сбором информации из подобных открытых источников. Причем в официальных заявлениях подчеркивается, что таким образом сегодня добывается большинство сведений. Службы безопасности многих крупных компаний также анализируют онлайн-дневники и переписку сотрудников, а в трудовом договоре, как правило, имеется соответствующий пункт, поэтому прежде чем написать что-то в своем блоге, на форуме или сообщить собеседнику в ICQ, подумайте хотя бы о том, что вас могут уволить, даже если вы действовали неумышленно. Имеется множество способов захватить чужой UIN ICQ, поэтому никогда нельзя быть уверенным, что на другом конце находится именно тот человек, с которым вы общаетесь. Подготовленному пользователю ничего не стоит незаметно выудить из вас интересующую его информацию. В 1999 году на весь мир прогремело название «Эшелон» (Echelon) – сверхсекретная система глобальной интернет-слежки за любой активностью пользователей, используемая спецслужбами США, Великобритании и некоторых других государств. С помощью компьютеров большой мощности «Эшелон» может анализировать произвольно взятый трафик на предмет содержания заданных ключевых слов, которые потенциально могут использовать в своей переписке террористы. Спецслужбы долго отрицали, но все же признали факт существования «Эшелона», который после окончания «холодной войны» был практически переориентирован на промышленный шпионаж. Примерно в то же время стал известен факт существования и более новой системы слежки – Carnivore (плотоядное). Подобные системы используются спецслужбами практически каждого государства. |

|

||

|

Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Вверх |

||||

|

|

||||