|

||||

|

|

Глава 3Проактивные системы защиты и системы контроля целостности Антивирус не панацея Проактивная система защиты Safe'n'Sec Часовой Scotty Всесторонний контроль RegRun Контроль целостности с Xintegrity Появившиеся первыми, антивирусы долгое время одни защищали компьютеры пользователей. Однако постепенно стало ясно, что для полноценной защиты необходимы дополнительные элементы или другие программы. 3.1. Антивирус не панацеяСегодня пользователи высказывают по поводу антивирусов различные мнения – от полной уверенности в защите до того, что главное – выдержать первый удар. Иногда антивирусы используются не столько как защита, сколько как средство оценки нанесенного ущерба и удаления вредоносных модулей. Система обнаружения, учитывающая опыт предыдущих атак, становится бесполезной при столкновении с неизвестным вирусом или шпионской программой. Чтобы сгенерировать сигнатуру, антивирусной компании необходимо получить экземпляр вируса, выделить фрагмент, характерный только для него, после чего занести вирус в базу. Это занимает время (в случае полиморфного вируса процесс создания сигнатуры может сильно затянуться), в течение которого антивирусы недееспособны, и новый червь может успеть заразить сотни тысяч компьютеров. Таким образом, классические сигнатурные антивирусы не способны предотвратить глобальную эпидемию. Используя различные подходы и технологии, системы защиты пытаются остановить неизвестные атаки. Можно выделить несколько подходов: эвристический анализ, поведенческие блокираторы, политика безопасности и системы контроля целостности. Каждый имеет достоинства и недостатки, поэтому в современных продуктах они комбинируются, что повышает точность и помогает избежать ошибок при определении подозрительной деятельности приложений. Практически все современные антивирусы имеют модуль проактивной защиты. Например, проактивная защита «Антивируса Касперского» использует для детектирования неизвестных вирусов все указанные технологии. По результатам тестов, точность проактивных систем не всегда составляет 100 %, поэтому они играют вспомогательную роль. Кроме прочего, антивирусы должны проверять файлы традиционным способом, поэтому такая система защиты ресурсоемка. При реализации проактивной защиты разработчики привязаны также к движку антивируса, который часто не дает полностью реализовать потенциальные возможности. Нашлись энтузиасты, которые разработали системы защиты, действующие от обратного: сначала проактивность, а антивирус – по желанию. Такие системы не связаны антивирусным движком и могут максимально использовать возможности проактивных технологий. Если на компьютере установлен антивирус, то совместно с одной из программ, которые будут рассмотрены далее, они смогут защитить компьютер от неизвестных угроз. Такие решения еще не получили широкого применения. Пользователи, привыкшие каждый день обновлять базы, воспринимают их с недоверием. Антивирусные компании также не желают сдавать позиции. Однако проактивные системы защиты находят все более широкое распространение, поэтому с ними следует ознакомиться. Решения, позволяющие выявить или предотвратить нападение, относят к системам обнаружения или системам предотвращения атак. Первые позволяют зафиксировать факт атаки, вторые – не только обнаруживают, но и останавливают ее. Требования к системам, предотвращающим атаки, жестче, так как любая ошибка может привести к блокировке легального запроса. Реализации этих систем работают с различными данными: они анализируют сетевые пакеты, системные запросы, файлы журналов и пр. Системы предотвращения атак делятся на два класса: одни защищают отдельный компьютер (host intrusion prevention system), другие – ориентированы на сеть (network intrusion prevention system). В данной главе описаны решения, относящиеся к первому типу. О системах, защищающих сетевую часть, будет рассказано в главе 5. 3.2. Проактивная система защиты Safe'n'SecРоссийская компания StarForce (http://www.star-force.ru/) известна одноименным механизмом защиты дисков от нелегального копирования. Ее новая разработка Safe'n'Sec (http://www.safensoft.ru/), представленная в ноябре 2004 года, сразу получила признание, а журнал PC Magazine/RE назвал ее антивирусом месяца. Safe'n'Sec не относится к антивирусам, а принадлежит к классу систем проактивной защиты, которые анализируют подозрительное поведение пользователя или программы. Для малых и средних предприятий, а также индивидуального, в том числе домашнего, использования предназначены версии Personal и Pro. Версии Business и Enterprise, обладающие дополнительными возможностями по защите компьютеров корпоративной сети предприятий различного уровня от вредоносного ПО, вторжений в сеть и инсайдеров, для домашнего компьютера излишни (хотя, например, их модуль Timing, представляющий собой систему контроля активности сотрудника и учета рабочего времени, будет полезен для отслеживания времени, проведенного за компьютером ребенком). Продукт Safe'n'Sec доступен в нескольких вариантах. Самым простым является Safe'n'Sec Pro Персональный – стандартная разработка, обеспечивающая проактивную защиту компьютера, отслеживающая поведение вредоносных программ и осуществляющая их блокировку, защищает компьютер от небезопасных действий начинающих пользователей. Версия Safe'n'Sec Pro Deluxe кроме этого обеспечивает защиту от руткитов и лечит инфицированные файлы. Существуют также комбинированные решения. Safe'n'Sec Pro Deluxe + Elcom soft system recovery дополнительно к возможностям варианта Deluxe содержит модуль Elcomsoft system recovery (ESR), который предоставляет возможность доступа в Windows с нужными привилегиями в случае утери пароля или если учетная запись случайно заблокирована. Вариант Safe'n'Sec Pro + Антивирус Dr.Web – расширенная версия, имеющая дополнительный антивирусный движок Dr.Web, который позволяет обнаруживать известные на данный момент вирусы. Версия Safe'n'Sec Pro Deluxe + AdsCleaner представляет собой систему блокировки рекламы и обеспечения комфортной и безопасной работы пользователя в Интернете, в том числе очищая в конце работы следы активности. Вариант Safe'n'Sec Personal + Anti-Spyware – расширенная версия, дополнительно имеющая сканер Anti-Spyware Module, который позволяет обнаруживать известные программы-шпионы. Safe'n'Sec Персональный + Outpost Firewall Pro, кроме контроля программ, работающих на компьютере, следит за сетевым трафиком компьютера и делает его невидимым для хакеров. В основе технологии Safe'n'Sec лежит перехват системных вызовов на уровне операционной системы. Основу продукта составляет модуль System Interceptor, который загружается одним из первых и перехватывает все системные вызовы любых приложений. Это позволяет обнаруживать комбинированные атаки, предотвращать попытки внести изменения в системный реестр или состояние сервисов операционной системы, получить доступ к регистрационным данным пользователя и пр. Механизм принятия решения Safe'n'Sec действует на основе правил, которые учитывают все возможные последовательности действий, классифицируемых как вредоносные.

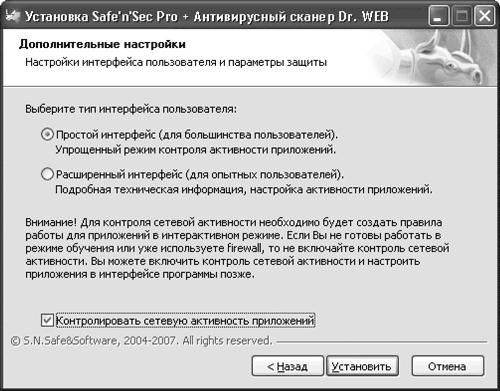

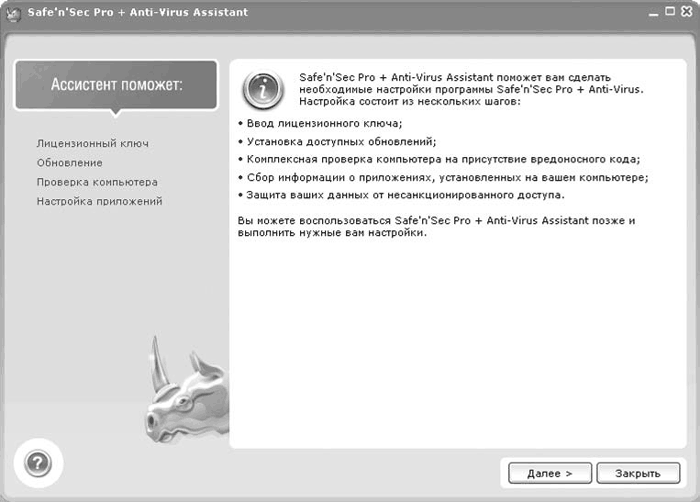

После обнаружения подозрительного приложения Safe'n'Sec самостоятельно принимает решение о его вредоносности и уведомляет пользователя, который должен определить, что с ним делать (разрешить или заблокировать). Для упрощения решения доступна история активности, по которой можно подробно изучить последовательность действий, выполненных приложением. Дополнительно из консоли можно получить доступ к списку запрещенных и доверенных приложений, который можно здесь же отредактировать. На момент написания данной книги актуальной была версия 2.5. Для примера установим Safe'n'Sec, имеющую в составе антивирусный модуль. Недавно мне попался очередной тест, в результате которого проактивная система обнаружила больше вирусов, чем антивирусный модуль. Версия с антивирусным модулем представляет собой компромисс и понравится пользователям, которые пока не доверяют новому методу защиты, но которым надоели бесконечные обновления антивирусных баз. Установка заключается в запуске исполняемого файла. Наилучшим вариантом является инсталляция на чистую систему. В этом случае по мере установки новых приложений вы будете постепенно заполнять внутреннюю базу Safe'n'Sec, хотя это не критично. Сам процесс прост, достаточно нажимать кнопку Далее, оставляя значения, предлагаемые по умолчанию. Если устанавливается комплексное решение, необходимо отметить флажками нужные компоненты. На четвертом шаге вас попросят выбрать интерфейс (рис. 3.1).  Рис. 3.1. Выбор типа интерфейса Оставьте все как есть (Простой интерфейс (для большинства пользователей)): позже вы сможете перейти к расширенному варианту; он выдает много технической информации, справиться с которой может не каждый пользователь. Safe'n'Sec также может контролировать сетевую активность приложений. Если вы используете межсетевой экран, флажок Контролировать сетевую активность приложений лучше не устанавливать. В последнем окне мастера установите флажок Запустить Safe'n'Sec Assistant. Установка завершена. При первом запуске инициализируется внутренняя база приложений. Это может занять некоторое время, затем появится окно Safe'n'Sec Pro+Anti-Virus Assistant (рис. 3.2).  Рис. 3.2. Ассистент Safe'n'Sec В пошаговом режиме вам предложат указать лицензионный ключ продукта (при работе с пробной версией этот шаг можно пропустить, нажав кнопку Далее), установить имеющиеся обновления антивирусных баз и запустить полную проверку системы на вирусы. В последнем окне появится список всех установленных на компьютере приложений – следует указать их статус (известное или неизвестное). Если вы доверяете программе, установкой флажка возле него можно убрать его из списка контролируемых Safe'n'Sec. Нажатием ссылки Добавить можно вручную занести приложение в список, указав путь к исполняемому файлу. Это может понадобиться, если приложение не найдено в автоматическом режиме, например не требует инсталляции для работы. Если в список внесены изменения, не забудьте нажать ссылку Применить. Закончив работу с ассистентом, следует нажать кнопку Закрыть – в области уведомлений появится значок Safe'n'Sec в виде носорога.

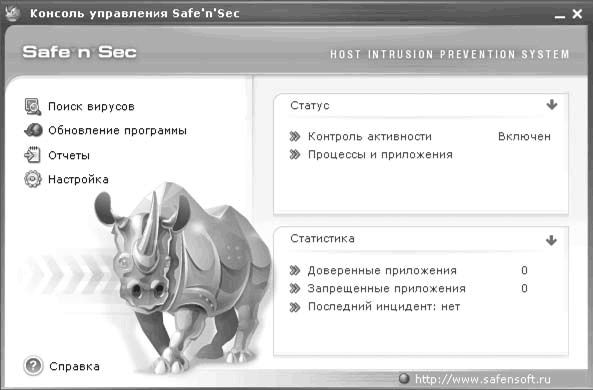

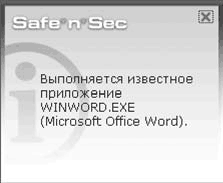

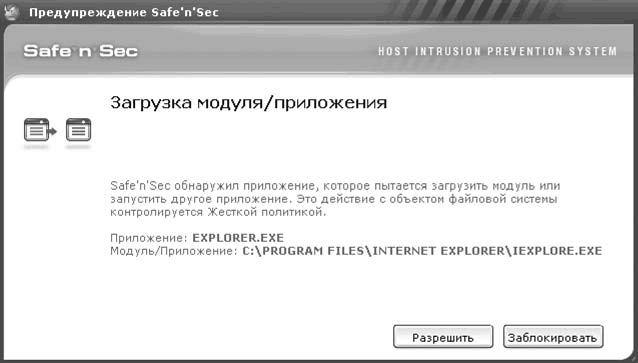

Работа с программой происходит в окне Консоли управления, которое можно открыть, выбрав соответствующий пункт в меню Пуск либо дважды щелкнув кнопкой мыши на значке в области уведомлений. Окно Консоли управления (рис. 3.3) можно разделить на две части. Слева расположены ссылки на функции защиты и настройки, справа отображаются статус работы и статистика. Щелчок на любом пункте в обеих частях приведет к появлению дополнительной информации или выполнению указанного действия.  Рис. 3.3. Консоль управления Проверить файлы с помощью встроенного антивируса можно двумя способами: • щелкнуть правой кнопкой мыши на значке файла или папки и из контекстного меню выбрать пункт Поиск вирусов; • щелкнуть на ссылке Поиск вирусов в левой части Консоли управления. Программа проста в использовании и в большинстве случаев функционирует в фоновом режиме, не мешая пользователю работать. Если известное приложение пытается выполнить разрешенное действие, то пользователь просто информируется о происходящем (рис. 3.4).  Рис. 3.4. Информация о запуске известного приложения Если активность приложения расценена как опасная и ситуация требует решения пользователя, появится соответствующее уведомление (рис. 3.5).  Рис. 3.5. Запрос на выполнение подозрительного действия В таком случае необходимо Разрешить или Заблокировать дальнейшее выполнение программы. Если такое сообщение появляется вне зависимости от действий пользователя, то действие можно считать подозрительным и блокировать. Вернемся к Консоли управления Safe'n'Sec. Чтобы просмотреть список активных процессов, следует щелкнуть на ссылке Процессы и приложения в области Статус. В зависимости от зоны выполнения процессы разбиты на группы. После установки их две: Доверенные приложения и Настраиваемые приложения. Для каждого процесса приведена следующая информация: его имя, производитель программного обеспечения, в состав которого включен активный процесс, краткое описание и сетевая активность в данный момент. Если выделить процесс и щелкнуть на кнопке Свойства, появится окно с дополнительной информацией. На вкладке Процесс выведены данные, о которых говорилось выше. Щелкнув на ссылке Соединения, вы можете просмотреть список открытых сетевых соединений, здесь можно узнать IP-адреса (локальный и удаленный), номер порта и состояние соединения. При щелчке правой кнопкой мыши на строке процесса появляется контекстное меню, с помощью которого его можно переместить в ограниченную или защищенную зону, заблокировать, удалить с компьютера, убрать или добавить в список доверенных приложений. Если нужного приложения в списке нет, для его занесения в список нажмите кнопку Добавить и укажите исполняемый файл. Политика контроля активности приложений действует на основе правил. Если приложение известно, то правила его работы уже созданы. В противном случае это должен сделать пользователь. В Safe'n'Sec используются правила двух видов: общие (действуют для всех приложений) и частные (применяются к конкретной программе).

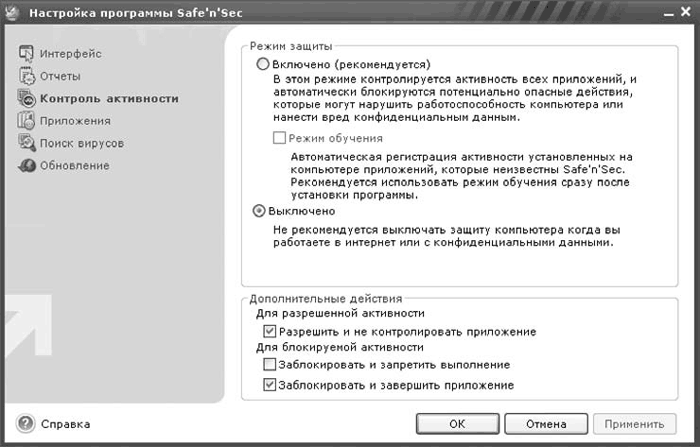

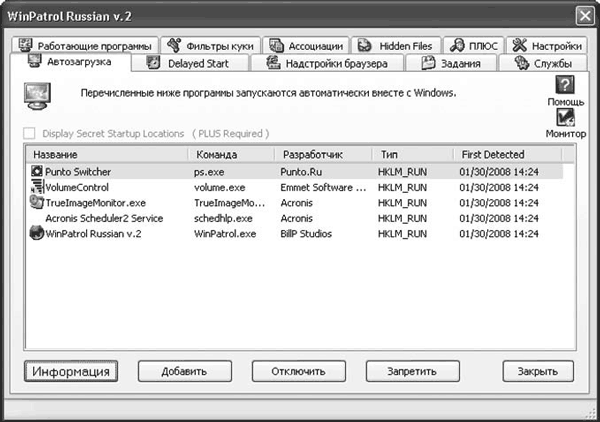

Новое правило можно создать из трех позиций: • из списка активных процессов; • из перечня контролируемых приложений (список доступен только в расширенном варианте интерфейса); • из уведомления об опасной активности (см. рис. 3.5). Первые две позиции требуют подготовки пользователя и анализа работы приложений. Самым простым является третий вариант. Пользователь занимается привычной работой, а при обнаружении опасной деятельности какоголибо приложения Safe'n'Sec самостоятельно принимает решение и сообщает об этом. Пользователю остается только определить, что делать с такой программой. Защита всех данных осуществляется в соответствии с политикой контроля активности, определяющей, какие действия и в какой последовательности нужно считать вредоносными. Имеются три политики – жесткая, строгая и доверительная. Чтобы изменить действующую политику, следует щелкнуть в окне Консоли управления на ссылке Настройка, а затем на ссылке Контроль активности (рис. 3.6).  Рис. 3.6. Изменение политики контроля активности Устанавливая переключатель в области Режим защиты, включите или отключите контроль активности приложений. Установка флажка Режим обучения разрешит автоматическую регистрацию активности неизвестных Safe'n'Sec приложений. Его рекомендуется использовать сразу после установки. Обратите внимание на параметры в области Дополнительные действия. Если установить флажок Разрешить и не контролировать приложение, то после принятия решения при возникновении подобной ситуации программа не будет беспокоить пользователя. Установка флажка Заблокировать и запретить выполнение приведет к блокированию только текущего действия, а при установке флажка Заблокировать и завершить приложение будет закрыто приложение, вызвавшее процесс, который пытался выполнить опасное действие. Если у вас установлен расширенный интерфейс, то в этом окне появится кнопка Дополнительно, нажав которую вы получите доступ к еще нескольким параметрам. На вкладке Области контроля установкой соответствующих флажков активизируется контроль активности приложений с системными файлами, системным реестром, взаимодействие процессов, сетевая активность и контроль выполнения приложений. На вкладке Режим обучения настраивается продолжительность обучения (количество дней после обнаружения неизвестной активности), оповещения пользователя и ведение журнала активности нового приложения. Для тестирования работоспособности вместе с программой поставляется утилита snstest.exe, которая имитирует занесение данных в системный реестр, попытку записи и удаления из системного каталога. 3.3. Часовой ScottyЭтой простой программой я пользуюсь уже пятый год, начиная с версии 6.0. Она называется WinPatrol (http://www.winpatrol.com/). На момент написания книги актуальной является 11-я версия, которая работает в системах Windows 98, ME, 2000, NT и XP. Ее можно использовать в Windows 95. Однако тогда необходимо предварительно ознакомиться с инструкциями по адресу http://www.winpatrol.com/win95.html. Программа распространяется свободно, но за плату можно получить доступ к дополнительным функциям WinPatrol PLUS и к сетевой базе данных, цель которой – помочь пользователям разобраться в списке незнакомых названий процессов (например, надпись service.exe в таблице процессов ничего не скажет большинству пользователей). При активизации PLUS изменение параметров будет контролироваться в реальном времени. Локализованную версию можно скачать по адресу http://www.winpatrol.com/setupru.exe. После установки WinPatrol создает снимок критических системных ресурсов и предупреждает пользователя в случае любых изменений. Все просто, но эффективно. В области уведомлений появляется значок с изображением собаки. Этот Scotty будет следить за всем, что происходит на компьютере, узнавать о саморазмножающихся вирусах, Adware, Spyware, троянах и Cookies. WinPatrol позволяет подтверждать установку любых новых программ. С этой программой мне удалось пережить не одну эпидемию, и однажды после очередной атаки Scotty предупредил, что в системе появился новый сервис. Так я познакомился с I-Worm/Netsky.B. В большинстве случаев после установки WinPatrol готов к работе и будет беспокоить пользователя только в случае обнаружения проблемы. Двойным щелчком на значке в области уведомлений вызовите программу (рис. 3.7).  Рис. 3.7. Окно программы WinPatrol Окно программы содержит несколько вкладок. Перейдя на вкладку Автозагрузка, вы сможете просмотреть список всех приложений, запускаемых при загрузке операционной системы, и при желании отредактировать его, то есть остановить, включить или удалить из него любую программу. Щелкнув дважды на выбранной позиции, вы получите информацию о ней (название, версию программы, параметр реестра и пр.). Единый отчет обо всех программах выводится при выборе пункта Полный отчет в контекстном меню. При первом запуске WinPatrol просматривает список автоматически запускающихся программ и при его изменении предупреждает об этом пользователя. Перейдя на вкладку Работающие программы, вы получите информацию о запущенных на данный момент программах и задачах. Нажатие кнопки Завершить приведет к остановке выбранной задачи. После двойного щелчка на выбранной задаче отобразится более подробная информация. С помощью кнопок PLUS инфо (для платной PLUS-версии) или Информация можно узнать все о неизвестном процессе. В последнем случае ссылка приведет на сайт проекта http://www.winpatrol.com/stats.html, где дана информация только по 350 наиболее известным утилитам. Вкладка Службы похожа на описанную выше. Здесь осуществляется контроль над запущенными сервисами, то есть можно отключить или временно остановить запущенные сервисы и получить информацию о них. Чтобы не искать подозрительные программы в большом списке, можно установить флажок Отобрать ‘не-Майкрософт’, убрав сервисы, принадлежащие операционной системе. Вкладка Задания содержит информацию о программах, использующихся в Планировщике задач Windows. Надстройки браузера – полезная функция, позволяющая бороться со шпионскими и другими вредными программами, которые используют для запуска объекты помощника браузера. Здесь можно узнать об имеющихся в системе объектах (название, производитель, время появления), а при появлении нового объекта выдается запрос на его установку. Есть возможность удалить подозрительные объекты помощника браузера.

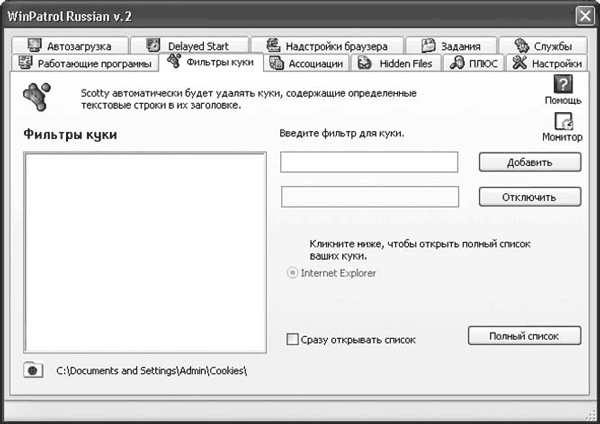

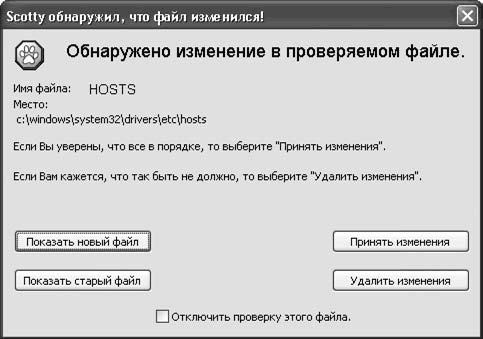

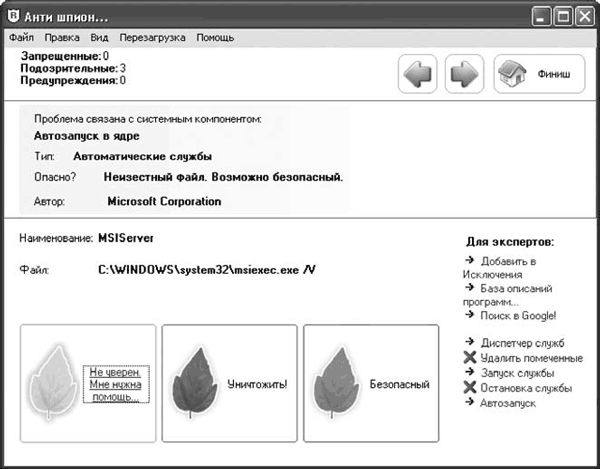

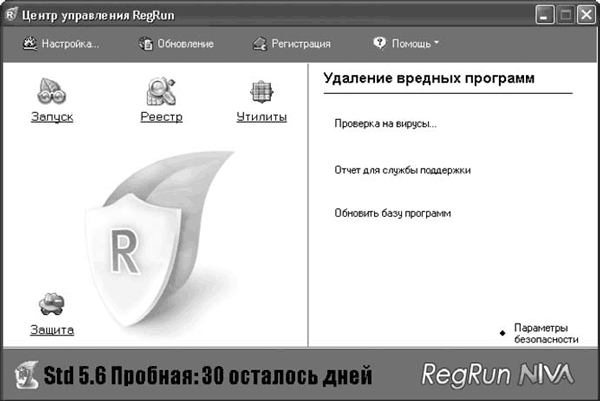

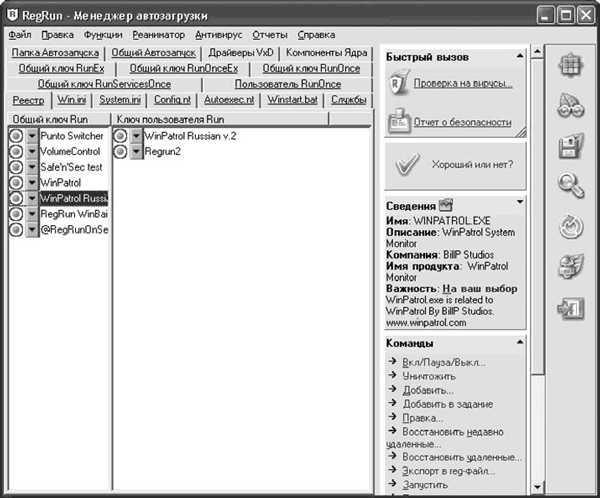

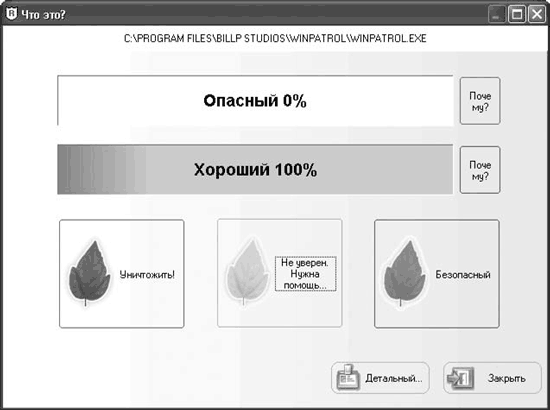

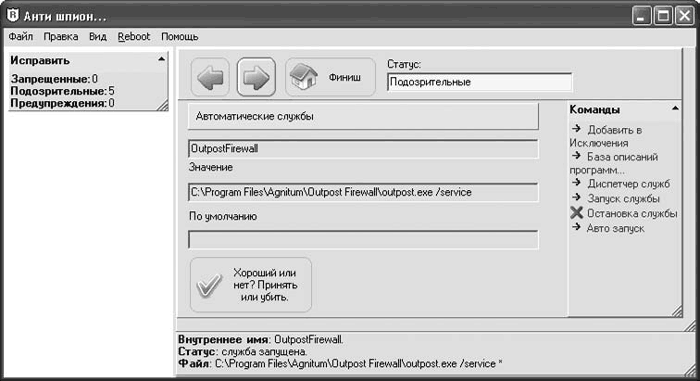

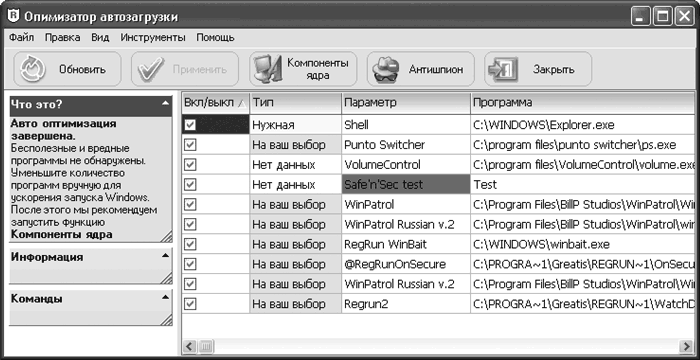

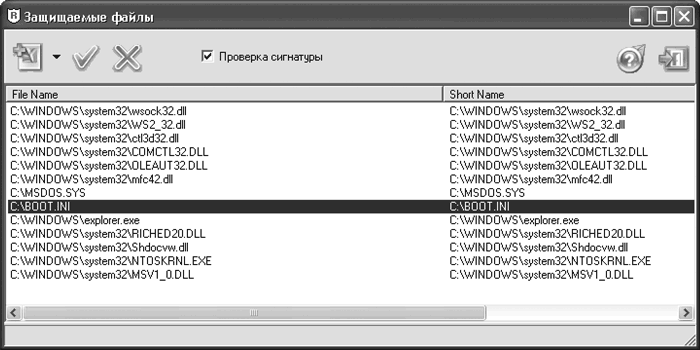

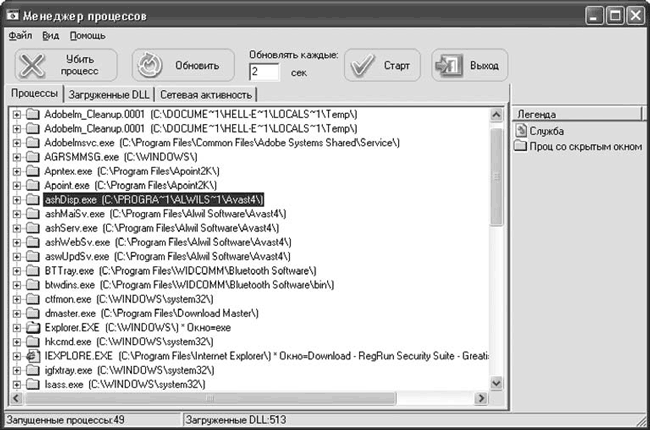

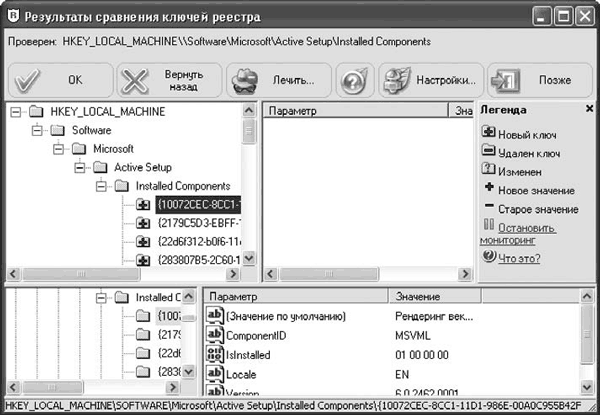

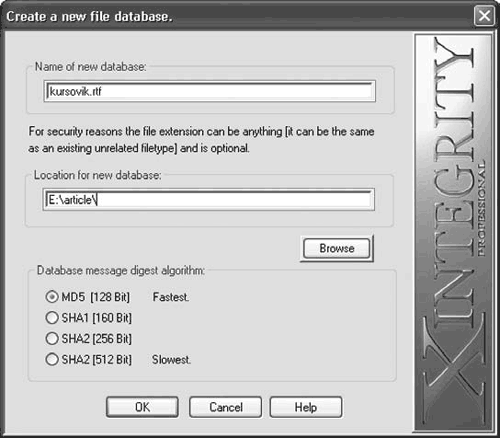

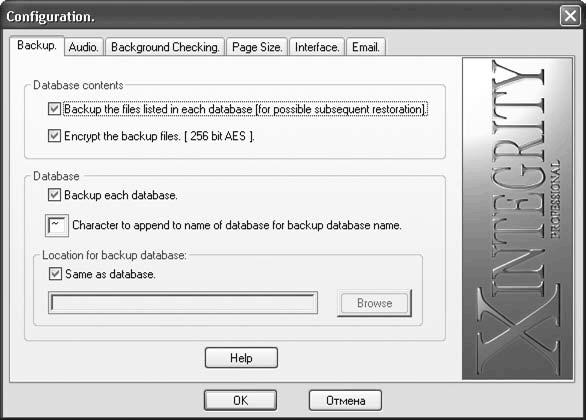

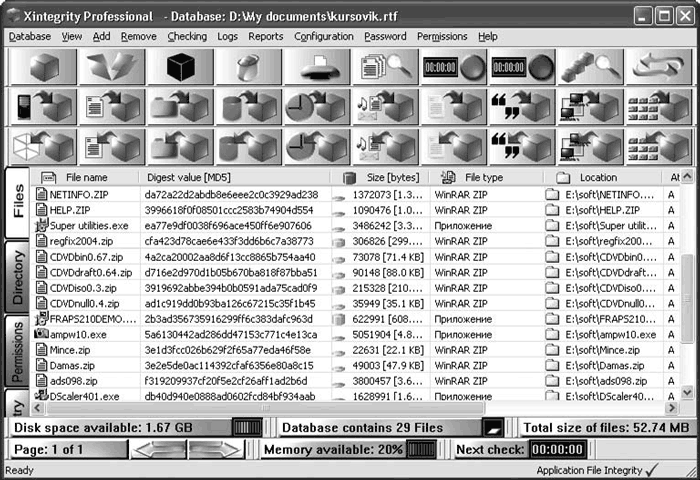

Появление новых Cookies, отклонение, управление и просмотр информации, записанной в Cookies, – все это отображается на вкладке Фильтры куки (рис. 3.8).  Рис. 3.8. Вкладка Фильтры куки Вы можете составить правила фильтрации для доверенных Cookies и таких, которые всегда должны удаляться. Для этого выберите текст (например, адрес сайта, с которого получены Cookies), введите эту информацию в соответствующее поле и нажмите кнопку Добавить. Более подробную информацию можно получить, нажав кнопку Показать куки. Подозрительные или ненужные Cookies удаляются нажатием кнопки Удалить Невыбранные (будут удалены неотмеченные) или Удалить Выбранное (удалятся выбранные Cookies). Для удобства расширения файлов в Windows соотносятся с определенными приложениями. Пользователю достаточно дважды щелкнуть на значке файла – запустится ассоциированная с этим расширением программа. Вкладка Ассоциации дает возможность просматривать, контролировать и восстанавливать измененную ассоциацию приложений с расширениями файлов. Если программа или пользователь попробует изменить соответствие, то WinPatrol обнаружит это и выдаст запрос на подтверждение действия. Рассмотрим еще одну вкладку – Hidden Files. После установки WinPatrol проверяет файлы, имеющие атрибут скрытый и находящиеся в системной области, и отображает их список на данной вкладке, указывая имя файла, путь, время обнаружения, время последнего изменения и его тип. При обнаружении новых файлов, имеющих такой же атрибут, либо изменений, произошедших с контролируемыми файлами, будет выдано предупреждение. Выбрав файл и нажав кнопку Unhide, можно снять этот атрибут. Изменение любого из вышеописанных параметров заставит Scotty реагировать, а пользователь будет предупрежден. Таким способом можно блокировать большую часть вредных программ, так как каждая, чтобы иметь возможность запускаться, попытается изменить один из параметров, контролируемых WinPatrol. Обратите внимание на значок Монитор, расположенный в правом верхнем углу на каждой вкладке. Щелкнув на нем, с помощью ползунка можно изменить время, через которое будет контролироваться выбранный параметр. Выбор значения 0 означает отключение контроля выбранного элемента. В новой версии появилась возможность запуска программы с задержкой. Для этого следует перейти на вкладку Delayed Start, где, нажав кнопку Добавить, указать на исполняемый файл, а затем нажатием кнопки Delay Options установить время задержки и другие условия (например, запуск в свернутом виде). Следующая вкладка – Настройки. В области WinPatrol отображаются установки самой программы: автоматическая загрузка вместе с Windows, подтверждение при закрытии, проигрывание звуков, просмотр истории действий с возможностью отката, экспорт установок и пр. Параметры, расположенные в верхней части вкладки, относятся к безопасности. Так, щелчок на кнопке Определять изменения домашней и поисковой страниц браузера позволит отслеживать все попытки их скрытой замены. Многие пользователи входят в Интернет щелчком на значке Internet Explorer, и по умолчанию открывается какая-либо страница. Подставив сюда определенные данные, можно накручивать счетчик на соответствующем сайте. Подмена параметров домашней страницы является одним из излюбленных приемов злоумышленников. Параметр Предупреждать меня, если будут сделаны изменения в файле сайтов позволяет контролировать либо полностью блокировать изменение файла hosts (рис. 3.9).  Рис. 3.9. WinPatrol обнаружил попытку изменения файла hosts Компьютеры, подключенные к Интернету, имеют IP-адреса, но пользователю проще запомнить название узла вида mail.ru, чем набор из 12 цифр. Чтобы это было возможным, существует доменная служба имен (DNS – Domain Name Service). Когда пользователь вводит имя узла, компьютер обращается к одному из таких сервисов и получает по имени его IP-адрес. На каждом компьютере есть также специальный файл hosts, который расположен в каталоге C:\WINDOWS\system32\drivers\etc. Сюда пользователь может вносить необходимые узлы и соответствующие им IP-адреса. Это ускорит загрузку страниц и уменьшит зависимость от DNS-серверов. DNS-трафик небольшой, но если, например, для выхода в Интернет вы используете мобильный телефон с GPRS, то он может быть ощутимым. Злоумышленники также неравнодушны к файлу hosts, так как, введя неправильный адрес, можно перенаправлять пользователя на другой узел для накрутки счетчика, кражи личной информации или блокирования обновления антивирусных баз. Если появится сообщение о попытке изменения файла hosts (если вы сами его не изменяли), то в большинстве случаев следует нажать кнопку Удалить изменения. С помощью кнопок Показать новый файл и Показать старый файл можно сравнить состояния файла до и после внесения изменений. Чтобы принять изменения, нажмите одноименную кнопку. Снять контроль файла hosts можно, установив флажок Отключить проверку этого файла. 3.4. Всесторонний контроль RegRunЕще одно средство защиты компьютера от неизвестных вирусов, троянцев, шпионских и рекламных программ – RegRun Security Suite, домашняя страница проекта – http://www.greatis.com/. Приложение совместимо со всеми версиями Windows. В настоящее время доступны четыре варианта RegRun: • Standard – для обычных пользователей, легко управляется и обеспечивает обнаружение и удаление опасных элементов; • Pro – имеет дополнительные возможности по работе с системным реестром, позволяет быстро оптимизировать системные параметры и обеспечивает надежную защиту; • Gold – предназначен для обеспечения максимальной защиты, имеет средства восстановления, анализа сценариев, средства для поиска троянцев, оптимизации реестра, анализатор автозагрузки; • Platinum – кроме возможностей версии Gold включает средства анализа загрузки Windows и поиска руткитов. Отдельно по ссылке http://www.greatis.com/regrunrus.exe доступен русификатор интерфейса программы. На сайте http://www.ruhelp.narod.ru/ имеется неофициальный перевод файла помощи, упрощающий знакомство с программой. Ознакомимся с самым простым вариантом – Standart. Продвинутые версии обеспечивают лучшую защиту, однако разобраться с некоторыми вопросами, задаваемыми программой, сможет не каждый пользователь. Установка любого варианта RegRun стандартна. По окончании инсталляции на экране появится окно приветствия. Прежде чем запускать программу, лучше установить русификатор, запустив исполняемый файл и указав каталог, в котором установлен RegRun. Если при установке использовался путь, предлагаемый программой по умолчанию, то следует все время нажимать Next. Для запуска RegRun выполните команду Пуск > Все программы > RegRun Security Suite, после чего выберите пункт RegRun Control Center. Появится окно приветствия. Выбрав в нем пункт Проверить настройки, можно просмотреть настройки, установленные по умолчанию. Нажатие кнопки Быстрый обзор покажет небольшую презентацию, поясняющую принцип работы RegRun. Щелчок на кнопке Запуск RegRun сначала позволит настроить необходимые параметры, а затем в окне Завершение установки RegRun, перемещаясь по вкладкам, вы сможете включить защиту системных файлов, обновить базу приложений и проверить систему на наличие вирусов. В версии Pro и старше здесь присутствует еще несколько пунктов, позволяющих создать резервную копию, восстановить реестр, включить мониторинг изменения реестра и др. Если в процессе проверки будут найдены подозрительные файлы, пользователь получает предупреждающее сообщение (рис. 3.10).  Рис. 3.10. RegRun нашел подозрительный файл Используя кнопки внизу окна, можно пометить файл как безопасный или уничтожить его. Если знаний не хватает, то, нажав Не уверен. Мне нужна помощь, вы получите два графика – Опасный и Хороший – в процентном отношении и с объяснением. Другим вариантом получения информации являются ссылки Поиск в Google и База описаний программ. Последняя поставляется вместе с RegRun, содержит описание нескольких тысяч программ в разных категориях (опасные, неопасные и т. д.); ее требуется периодически обновлять. После запуска RegRun активизируется защита, определяемая уровнем безопасности – от низкого до самого высокого. После нажатия кнопки Закрыть на экране появляется окно Центра управления RegRun, в котором настраивают параметры работы основных модулей (рис. 3.11).  Рис. 3.11. Центр управления RegRun Модули RegRun для работы с автозагрузкойВ состав RegRun Standart включено 12 модулей, каждый из которых контролирует и защищает определенную часть системы. В других версиях их больше, например Platinum содержит 18 модулей. Запустить любую задачу проверки можно как из Центра управления, так и выполнив команду Пуск > Все программы > RegRun Security Suite. Вкратце ознакомимся с модулями программы. За контроль над автозагрузкой отвечает Монитор RegRun (WatchDog), который может быть настроен на проверку конфигурации автозагрузки при старте и выключении Windows либо через заданные промежутки времени. Значок именно этого модуля появляется в области уведомлений. Если при проверке обнаружены изменения, пользователь будет извещен и дополнительно запустится утилита Менеджер автозагрузки (Start Control), позволяющая получить детальную информацию об автоматически запускаемых программах (рис. 3.12).  Рис. 3.12. Менеджер автозагрузки RegRun Работать с ним просто. Основное окно состоит из трех частей. Самая большая включает 16 вкладок, на которых могут быть размещены параметры, позволяющие автоматически запускать программы. Здесь все происходит автоматически. Для просмотра и редактирования выберите нужную вкладку – внизу будут выведены все программы или сервисы, запускаемые с помощью этого параметра. Рядом с каждым из них расположен значок. Если он зеленого цвета – программа запущена, желтого – остановлена, красного – выключена. При необходимости вы можете изменить статус запуска любой программы, выбрав из раскрывающегося списка значок нужного цвета. Слева от области с вкладками размещается панель, позволяющая производить действия со всеми или выбранными объектами автозапуска. Кнопка Сведения отображает информацию об объекте. Здесь вы найдете следующие данные: имя файла и полный путь к нему, статус и описание. Статус программы также можно изменить: RegRun различает четыре его градации: Необходимая, На ваш выбор, Бесполезная и Опасная. Если описания нет, нажатием одноименной кнопки можно обратиться к базе описания программ или послать отчет фирме-разработчику. Ссылка Хороший или нет? практически аналогична той, с которой вы встречались при первой настройке, но дополнительно здесь можно указать (рис. 3.13): • Безопасный – этот процесс является хорошим, трогать его не нужно; • Уничтожить! – процесс вредный, его следует остановить; • Не уверен. Нужна помощь – сбор дополнительной информации о программе.  Рис. 3.13. Получение детального отчета о программе Чтобы получить самую полную информацию, нажмите кнопку Детальный (см. рис. 3.13). Щелчок на ссылке Отчет о безопасности позволит сгенерировать файл, в котором будет собрана информация обо всех важных составляющих системы. Этот файл можно отправить специалистам компании либо оставить для последующего анализа изменений, произошедших в системе. Ссылка Проверка на вирусы запустит встроенную систему поиска вирусов и шпионских программ. Эта система проанализирует важные системные файлы на наличие потенциально опасных дыр и программ, которые их используют. Для обнаружения руткитов следует выбрать вариант создания отчета при перезагрузке. Будет выдан отчет о наличии запрещенных и подозрительных файлов. Щелчок на Лечить позволит просмотреть более подробную информацию. Не все, что найдет программа проверки, является опасным, так как она только анализирует действия других процессов, а, например, антивирусы, брандмауэры и некоторые другие программы также могут перехватывать системные вызовы или скрываться, то есть вести себя подозрительно с точки зрения RegRun. Например, брандмауэр Outpost программа внесла в список подозрительных (рис. 3.14).  Рис. 3.14. Брандмауэр Outpost внесен в список подозрительных программ С выбранными элементами можно произвести следующие операции: • Добавить в Исключения – программа или сервис признается полезным, и RegRun больше не будет реагировать на нее; • База описаний программ – узнать больше о программе; • Диспетчер служб/Показать в Regedit – вызовет соответствующие системные программы, с помощью которых можно изменить параметры вручную; • Удалить помеченные/Запуск по умолчанию – остановка или запуск найденной службы; • Контролировать BHO – вызов окна редактирования Компонентов ядра Windows, в котором можно получить информацию о BHO-, ActiveX-, COM-объектах и автоматически загружаемых DLL-библиотеках. Полезным модулем является Оптимизатор автозагрузки (рис. 3.15). Вызвать его можно, нажав в Менеджере автозагрузки кнопку  либо через Центр управления, щелкнув на ссылке Запуск и выбрав справа категорию Оптимизировать загрузку.  Рис. 3.15. Оптимизатор автозагрузки Задача этого модуля проста: на основании записей в базе приложений и установок пользователя определить программы, которые можно убрать из автозагрузки. В первую очередь сюда попадают приложения с меткой Бесполезная. Если они не нужны, их стоит убрать, тогда загрузка системы будет быстрее, а RegRun будет проверять меньше объектов, что также скажется на производительности. Если при отключении какой-то программы вы ошиблись, ее можно включить, снова перейдя в Оптимизатор автозагрузки либо воспользовавшись профилями автозагрузки, которые RegRun автоматически создает при каждом изменении этого параметра. Чтобы запустить профили восстановления, следует щелкнуть на ссылке Запуск и выбрать категорию Профили автозагрузки. Режим Чистый запуск позволяет загрузить систему с минимальным количеством автоматически загружаемых элементов. Это может быть полезно, когда одна из программ, помещенных в автозагрузку, работает некорректно и мешает нормальному функционированию системы, а также когда есть подозрение о наличии в системе вируса, особенно если его невозможно удалить. Защита файловОдной из самых полезных функций программы является Защита файлов, защищающая компьютер от вирусов, троянцев и работающих со сбоями программ. Функционирует она так. Первоначально создается список файлов, состояние которых необходимо контролировать. Для последующего восстановления они копируются в хранилище, которое находится в папке C:\Мои документы\RegRun2\Files. Правда, само хранилище программа не защищает и на подмену файлов не реагирует. Для редактирования списка защищаемых файлов или их проверки вручную вызовите контекстное меню значка RegRun в области уведомлений и выполните команду Безопасность > Защита файлов (рис. 3.16).  Рис. 3.16. Окно редактирования защищаемых файлов Для проверки файла выберите его с помощью кнопки мыши и щелкните на значке  При обнаружении модификации защищаемых файлов будет выдано предупреждение с указанием размера и даты создания обоих файлов. Пользователю остается принять решение – оставлять новую модифицированную версию либо восстановить файл из резервной копии? Используя кнопки, модифицированный файл можно копировать, переименовать, удалить, открыть или просканировать с помощью антивирусной программы. Щелкнув на значке с изображением плюса, можно указать файл, целостность которого будет контролироваться RegRun. Для поиска неизвестных антивирусным приложениям вирусов RegRun открывает и контролирует множество программ-приманок: если обнаруживается изменение любого из этих файлов, RegRun сообщает о присутствии вируса. Для Windows такой приманкой является файл winbait.exe: ее автозапуск заносится в реестр и сравнивается с оригинальным файлом, имеющим имя winbait.org. Для включения такого контроля следует зайти в Центр управления, щелкнуть на ссылке Настройка, в появившемся окне перейти на вкладку Ловушка вирусов и установить флажок В Windows-режиме (периодически во время тестирования). RegRun совместим со многими известными антивирусами. Для настройки совместной работы необходимо нажать кнопку Антивирусный координатор на этой же вкладке и запустить поиск установленных антивирусов, нажав кнопку Автопоиск. Если антивирус не найден автоматически, его можно указать вручную, нажав кнопку Добавить. RegRun также определяет файлы, которые будут заменены во время следующей загрузки Windows. Это функция Aнтизамена. Система защищает основные файлы и библиотеки и в рабочем состоянии не дает их заменить, поэтому чтобы установленные драйверы вступили в силу, систему требуется перезагрузить. Однако эту возможность могут использовать вирусы, чтобы внедриться в системный файл. В случае появления таких файлов пользователь предупреждается с возможностью отмены операции. Полезные утилиты RegRunЩелкнув в окне Центра управления на ссылке Утилиты, вы найдете еще несколько полезных инструментов. Так, Менеджер процессов позволяет не только просмотреть и при необходимости уничтожить подозрительный процесс, но и получить подробную информацию о загруженных DLL-библиотеках и сетевой активности приложений (рис. 3.17).  Рис. 3.17. Менеджер процессов Если понадобится просмотреть и отредактировать файлы autoexec.nt, confi g.nt и boot.ini, поможет удобный Редактор системных файлов. Все открытые на компьютере файлы можно просмотреть, выбрав утилиту Открытые файлы. Полезна также возможность периодического или однократного запуска любой программы. Для этого следует выбрать утилиту Запуск с задержкой. Наиболее полный контроль над реестром Windows осуществляется в версиях Gold и Platinum. В этих версиях имеется возможность оптимизации реестра, создания резервной копии и восстановления и получения подробной справки по реестру. В версию Standart включен Монитор реестра, который можно запустить, щелкнув в окне Центра управления на ссылке Реестр и выбрав справа категорию Монитор реестра. Его задача – отслеживать попытки изменения важных параметров реестра (рис. 3.18). При такой попытке RegRun выдаст предупреждающее сообщение.  Рис. 3.18. Монитор реестра В появившемся окне знаком плюса будут отмечены новые параметры реестра, знаком минуса – удаленные. Чтобы подтвердить изменение, необходимо щелкнуть на ОК. Нажатие кнопки Вернуть назад позволит откатить значение к предыдущему, а кнопка Лечить активизирует антивирусную проверку. Если вы не решили, как поступить, щелкните на Позже – монитор повторит запрос через некоторое время. RegRun имеет собственный Менеджер расширений файлов. В отличие от WinPatrol, который автоматически контролирует попытку изменения соответствия, задача Менеджера расширений файлов – дать пользователю более удобный инструмент для самостоятельной смены и контроля ассоциаций, чем стандартный Проводник. Здесь можно получить полную информацию о каждом приложении, включая имя и путь к исполняемому файлу, его описание и команду запуска. Реализована также возможность поиска. Для удобства пользователей предусмотрено несколько предустановленных уровней безопасности. По умолчанию выбран средний, подходящий для большинства случаев. Для изменения уровня проверки следует щелкнуть на ссылке Настройка, перейти на вкладку Безопасность и с помощью ползунка установить требуемое значение. По умолчанию RegRun запускает все выбранные пользователем проверки через каждые 10 минут. Чтобы изменить это время, необходимо щелкнуть на ссылке Настройка, перейти на вкладку Автозапуск и указать в соответствующих полях нужные значения. Если снять флажок Мониторинг, автоматическая проверка будет осуществляться только во время загрузки операционной системы. Для запуска проверки во время отключения компьютера перейдите на вкладку При выключении и установите флажки Проверка при выключении и Проверка замены системных файлов. 3.5. Контроль целостности с XintegrityXintegrity – удобная утилита, которая обнаруживает любое, даже самое незначительное изменение файла практически неограниченного размера. Принцип ее работы прост: первоначально создается список файлов и каталогов, целостность которых необходимо контролировать. Затем в зависимости от установок утилита записывает слепок, позволяющий оценить идентичность данных (так называемую контрольную сумму), либо сохраняет сам файл, предварительно зашифровав его, чтобы избежать подделки. Удобный и понятный интерфейс позволит занести файл или каталог в базу данных и удалить его из нее при отсутствии необходимости в постоянном контроле. В качестве контрольной суммы используется 128-разрядная хеш-функция MD5 и AES (Advanced Encryption Standard – улучшенный стандарт кодирования) с 256-разрядной длиной ключа, реализованные в режиме CBC (Cipher block chaining – кодирование с поблочной передачей), в котором при шифровании следующего блока данных используются данные предыдущего, что существенно повышает стойкость. Подделать подписанную таким образом информацию практически невозможно. Xintegrity может использоваться как приложение, позволяющее проверить целостность файлов по требованию пользователя либо во время плановой проверки компьютера. Она может работать в фоновом режиме, уведомляя пользователя каждый раз, когда обнаружит изменение. Когда Xintegrity обнаруживает измененный файл, пользователю будет выдана подробная информация, как и когда файл был изменен, и при определенных параметрах создания базы будет предложено заменить его резервной копией. Сама утилита носит сугубо информационный характер – решение всегда принимает пользователь. Xintegrity работает под управлением Windows 2000, XP и 2003. Сайт проекта – http://www.xintegrity.com/. Программа распространяется как условно бесплатная. Срок ее действия ограничен количеством не дней, а проверок: в незарегистрированной версии их 30. Стоимость программы – $24,95. Много это или мало – решать вам, но, проверяя систему раз в день, можно бесплатно использовать ее в течение месяца, а так как такие проверки можно производить реже (например, раз в неделю), то можно растянуть использование программы на более продолжительное время. Установка программы традиционна для Windows и заключается в запуске исполняемого файла. Хотелось бы обратить внимание на следующее: такие программы еще не получили широкого распространения, и большинство взломщиков вряд ли будут искать Xintegrity. Чтобы скрыть ее присутствие, можно установить ее в каталог с именем, отличным от предлагаемого, причем как можно более безобидным, например Player. Установив в последнем окне флажок Launch XintegrityProfessional.exe, запустите приложение. Открывшееся окно будет появляться постоянно и напоминать об оставшемся количестве проверок и необходимости регистрации продукта. Для начала работы нажмите Continue – отобразится окно, в котором нужно ввести пароль для доступа к утилите, защищающий базы от модификации, и нажать Enter. После этого появляется главное окно программы – пока пустое. Необходимо создать базу и наполнить ее файлами. Для этого выполните команду меню Database > Create a Database, в появившемся диалоговом окне Create а new file database введите название будущей базы данных и c помощью кнопки Browse укажите, где она будет располагаться (рис. 3.19). Разработчики учли возможность скрытого применения утилиты, не ограничивая пользователя в этих параметрах: можно указать любое название, расширение и месторасположение.  Рис. 3.19. Создание файла новой базы данных Назвав файл буднично, например kursovik.rtf или song.mp3, и сохранив в папке, где хранятся подобные файлы, можно скрыть базу. При этом Windows покажет обычный значок Microsoft Word, и этот файл не будет отличаться от остальных, но при попытке открыть его двойным щелчком отобразится некорректно. В области Database message digest algorithm выберите алгоритм шифрования базы данных. Чем ниже значение, тем большая защита обеспечивается, но и потребуется большее время для шифровки и расшифровки. После нажатия кнопки ОК создается пустая база данных. При открытии любой базы Xintegrity автоматически проверяет себя и все зарегистрированные базы на предмет целостности. База создана, теперь ее необходимо наполнить. Для этого воспользуйтесь меню Add, в котором доступны несколько вариантов, позволяющих гибко отбирать файлы для добавления. Например, выбрав пункт Specific file, можно добавить отдельный файл, а выбрав пункт According to Location, указать каталог, все файлы которого будут занесены в базу. Отобрать файлы определенного размера можно, выбрав пункт Аccording to Size, по времени модификации или создания файла – Аccording to Time, по типу файла – According to Type, по атрибутам – According to Attributes, содержащие определенный текст – Аccording to Contents, по функциональным возможностям – Аccording to Abilities/Functionality. Например, с помощью последнего варианта можно занести сразу все системные файлы или файлы, работающие в Сети, а также Cookie. Пункт All Files включает в себя все вышеперечисленные возможности. Файл или каталог можно также просто перетащить в окно программы или вставить из буфера обмена. При этом файлы, расположенные на дисках с файловой системой FAT32, NTFS, и сетевые папки могут быть перечислены в одной базе данных. Можно использовать практически любые условия, поэтому можно создать несколько баз, в одну собрав исполняемые файлы – в таком случае она будет работать почти как антивирус (не забудьте об Explorer.exe, его очень любят вирусы), в другую – системные, в третью – сетевые ресурсы, к которым вы имеете доступ, в четвертую – файлы, способные работать в Сети (так вы застрахуете систему от троянцев). Контролировать фильмы, музыку и графику не имеет особого смысла, хотя кому-то это может быть важно. Меню Remove, с помощью которого файлы удаляются из базы, содержит те же пункты. Прежде чем создавать базу, зайдите в меню Сonfiguration: в нем присутствует один пункт Adjust Xintegrity Professional Configuration, щелкнув на котором, можно настроить параметры резервирования (рис. 3.20).  Рис. 3.20. Настройка Xintegrity Например, флажок Backup the files listed in each database (for possible subsequent restoration) позволяет создавать резервные копии всех контролируемых Xintegrity файлов. При обнаружении изменения любой файл можно вернуть на место измененного. Это позволяет использовать Xintegrity как средство восстановления системы вместо стандартного, в Windows XP ограниченного по возможностям. Однако в данном случае для базы потребуется количество свободного места, равное объему всех контролируемых файлов. Установка флажка Encrypt the backup files укажет Xintegrity на необходимость шифрования всех резервируемых файлов, что позволит избежать их подделки. Backup each database кроме основной создаст резервную копию базы. Перейдя на вкладку Background Checking и установив флажок Enable background checking at system start up, можно указать на необходимость периодической проверки в фоновом режиме. Чтобы результат такой проверки выводился не только в виде сообщений, но и отправлялся по электронной почте, перейдите на вкладку Email и установите флажок Enable email notification. Затем в поле Recipient Email address укажите электронный адрес, на который должны приходить сообщения. Сообщения могут отправляться в двух случаях: • Send Email after each scheduled database check – после каждой проверки; • Send Email only when modifications are detected – только в случае обнаружения расхождений. После указания на файлы база начнет заполняться. Этот процесс может занять некоторое временя, по окончании которого отобразится общий отчет и окно, в котором будут выведены все файлы с указанием их атрибутов, количества и размеров базы (рис. 3.21).  Рис. 3.21. База данных заполнена Всю информацию можно распечатать, выполнив команду Database > Print. Созданные базы данных можно проверять индивидуально или последовательно, используя один из четырех режимов проверки. Для проверки открытой базы данных выполните команду Checking > Check All Files In The Open Database. Для проверки всех баз – Checking > Checking Schedule, при этом с помощью переключателя можно выбрать один из двух режимов: Standard Mode и Continuous Mode. Сначала из раскрывающегося списка нужно выбрать базы, которые будут проверяться. Затем задать время, через которое должна начаться проверка. Теперь, если выбрать Standard Checking, базы будут проверены однократно через установленное время, после чего будет выведен отчет. При выборе Continuous Checking проверка будет выполняться до остановки пользователем или выключения компьютера. Чтобы выбранный вариант запустился, выполните команду Checking > Start Scheduled Checkin. При этом все проверяемые базы должны быть закрыты. Как вариант, нажмите зеленую кнопку  после чего начнется отсчет времени, а при разрешенном звуковом сигнале раздастся специфический звук. Для остановки всех проверок выполните команду Checking > Stop Scheduled Checking или нажмите красную кнопку в основном окне. Фоновый режим проверки устанавливается так же, как и Continuous Checking, только для запуска используется команда Checking > Start Scheduled Checking [ Background Mode ], после чего Xintegrity скроется в область уведомлений и будет периодически выводить информацию о ходе проверки. При обнаружении различия в подконтрольных файлах программа остановит работу и выдаст соответствующее сообщение. После нажатия кнопки ОК отобразится подробная информация. Xintegrity среагирует на изменение атрибутов, размера, времени создания или модификации файла, контрольную сумму и другие параметры. Для получения более подробной информации нажмите кнопку Furher Analisys. Для изменившегося файла программа предлагает четыре варианта действия: • Ignore and continue to check the rest of the database – игнорируется изменение, и проверка продолжается, но при следующей проверке сообщение появится вновь; • Calculate the new digest value and add to the database. Make this file the new backup – повторно пересчитываются все контролируемые параметры, измененные данные заносятся в базу данных, а новый файл замещает в резерве старый; • Calculate the new digest value and add to the database. Leave the backup unchanged – также повторно пересчитываются все параметры, заносятся в базу данных, но в резерве остается копия старого файла; • Restore file from backup – файл восстанавливается из резерва. При нажатии ОК появляется меню, предлагающее удалить или сохранить изменившийся файл. В последнем случае файл переместится в подкаталог Changed Files, который находится там, куда вы установили Xintegrity, и к его имени будет добавлен элемент CHANGED. Программа продуманна и удобна. Возможно, именно она предотвратит угрозу сохранности данных. |

|

||

|

Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Вверх |

||||

|

|

||||